Petya: различия между версиями

| [отпатрулированная версия] | [отпатрулированная версия] |

м автоматическая отмена правки участника 176.59.140.134 (0.916/0.08) Метка: откат |

исправление |

||

| (не показано 36 промежуточных версий 27 участников) | |||

| Строка 4: | Строка 4: | ||

|type = [[сетевой червь]]<!--, [[Загрузочный вирус]]-->, [[ransomware]], [[эксплойт]] |

|type = [[сетевой червь]]<!--, [[Загрузочный вирус]]-->, [[ransomware]], [[эксплойт]] |

||

|year = [[29 марта]] [[2016 год|2016]] (первая версия);<br> [[27 июня]] [[2017 год|2017]] (начало массовой атаки) |

|year = [[29 марта]] [[2016 год|2016]] (первая версия);<br> [[27 июня]] [[2017 год|2017]] (начало массовой атаки) |

||

|target = уязвимость в [[Server Message Block|SMB]] [[операционная система|ОС]] [[Windows]],<br> [[эксплойт]]ы [[EternalBlue]] и EternalRomance<ref>{{Cite web|url=https://blog.kaspersky.ru/expetr-for-b2b/17896/|title=ExPetr интересуется серьезным бизнесом|publisher=blog.kaspersky.ru|accessdate=2017-06-28}}</ref>,<br> [[бэкдор]] [[DoublePulsar]] (предположительно) |

|target = уязвимость в [[Server Message Block|SMB]] [[операционная система|ОС]] [[Windows]],<br> [[эксплойт]]ы [[EternalBlue]] и EternalRomance<ref>{{Cite web|url=https://blog.kaspersky.ru/expetr-for-b2b/17896/|title=ExPetr интересуется серьезным бизнесом|publisher=blog.kaspersky.ru|accessdate=2017-06-28|archive-date=2017-07-12|archive-url=https://web.archive.org/web/20170712173653/https://blog.kaspersky.ru/expetr-for-b2b/17896/|deadlink=no}}</ref>,<br> [[бэкдор]] [[DoublePulsar]] (предположительно) |

||

|symantec_link = https://www.symantec.com/security_response/writeup.jsp?docid=2016-032913-4222-99 |

|symantec_link = https://www.symantec.com/security_response/writeup.jsp?docid=2016-032913-4222-99 |

||

|securelist_link = https://securelist.ru/schroedingers-petya/31001/ |

|securelist_link = https://securelist.ru/schroedingers-petya/31001/ |

||

| Строка 11: | Строка 11: | ||

(после перезагрузки системы) |

(после перезагрузки системы) |

||

}} |

}} |

||

'''Petya''' (также известна как '''Petya.A''', '''Petya.D'''<ref name=":5" />, '''Trojan.Ransom.Petya''', '''Petya Ransomware, PetrWrap'''<ref name=":5" />, '''NotPetya'''<ref name=":5" />, '''ExPetr''', '''GoldenEye'''<ref name=":5" />) — [[вредоносная программа]], [[сетевой червь]] и [[Ransomware|программа-вымогатель]], поражающая компьютеры под управлением [[Microsoft Windows]]. Первые разновидности вируса были обнаружены в марте 2016 |

'''Petya''' (также известна как '''Petya.A''', '''Petya.D'''<ref name=":5" />, '''Trojan.Ransom.Petya''', '''Petya Ransomware, PetrWrap'''<ref name=":5" />, '''NotPetya'''<ref name=":5" />, '''ExPetr''', '''GoldenEye'''<ref name=":5" />) — [[вредоносная программа]], [[сетевой червь]] и [[Ransomware|программа-вымогатель]], поражающая компьютеры под управлением [[Microsoft Windows]]. Первые разновидности вируса были обнаружены в марте 2016 года<ref name=":0">{{Cite web|url=https://blog.kaspersky.com/petya-ransomware/11715/|title=Petya ransomware eats your hard drives|author=|website=Kaspersky Lab|date=2016-03-30|publisher=|accessdate=2017-06-27|archive-date=2017-06-29|archive-url=https://web.archive.org/web/20170629231514/https://blog.kaspersky.com/petya-ransomware/11715/|deadlink=no}}</ref><ref name=":2">{{Cite web|url=https://www.symantec.com/security_response/writeup.jsp?docid=2016-032913-4222-99|title=Ransom.Petya|author=|website=Symantec {{!}} United States|date=2016-03-29|publisher=|accessdate=2017-06-27|archive-date=2017-07-11|archive-url=https://web.archive.org/web/20170711175217/https://www.symantec.com/security_response/writeup.jsp?docid=2016-032913-4222-99|deadlink=no}}</ref>. |

||

Программа [[Шифрование|шифрует]] файлы на [[жёсткий диск|жёстком диске]] [[Компьютер-зомби|компьютера-жертвы]], а также перезаписывает и шифрует [[Главная загрузочная запись|MBR]] — данные, необходимые для загрузки [[операционная система|операционной системы]]<ref name=":1">{{Cite news|title=Petya ransomware outbreak: Here’s what you need to know|url=https://www.symantec.com/connect/blogs/petya-ransomware-outbreak-here-s-what-you-need-know|work=Symantec Security Response|accessdate=2017-06-27}}</ref>. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в [[биткойн]]ах за расшифровку и восстановление доступа к файлам. При этом первая версия вируса шифровала не сами файлы, а [[Master File Table|MFT-таблицу]] |

Программа [[Шифрование|шифрует]] файлы на [[жёсткий диск|жёстком диске]] [[Компьютер-зомби|компьютера-жертвы]], а также перезаписывает и шифрует [[Главная загрузочная запись|MBR]] — данные, необходимые для загрузки [[операционная система|операционной системы]]<ref name=":1">{{Cite news|title=Petya ransomware outbreak: Here’s what you need to know|url=https://www.symantec.com/connect/blogs/petya-ransomware-outbreak-here-s-what-you-need-know|work=Symantec Security Response|accessdate=2017-06-27|archivedate=2017-06-29|archiveurl=https://web.archive.org/web/20170629093754/https://www.symantec.com/connect/blogs/petya-ransomware-outbreak-here-s-what-you-need-know}}</ref>. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в [[биткойн]]ах за расшифровку и восстановление доступа к файлам, после оплаты расшифровки не происходит. При этом первая версия вируса шифровала не сами файлы, а [[Master File Table|MFT-таблицу]] с информацией о всех файлах, хранящихся на диске с файловой системой [[NTFS]]<ref name=":0" />. Уплата выкупа является бесполезной, так как версия Petya 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно<ref name="gazeta">{{Cite web|url=https://www.gazeta.ru/tech/2017/06/29/10752467/petya_the_destroyer.shtml|title=Петя стирает память. Вирус Petya безвозвратно удаляет файлы пользователя|date=2017-06-29|publisher=Газета.Ру|accessdate=2017-06-29|archive-date=2017-06-29|archive-url=https://web.archive.org/web/20170629194611/https://www.gazeta.ru/tech/2017/06/29/10752467/petya_the_destroyer.shtml|deadlink=no}}</ref><ref>{{Cite news|title=Метод восстановления данных с диска, зашифрованного NotPetya с помощью алгоритма Salsa20|url=https://habrahabr.ru/company/pt/blog/332618/|accessdate=2017-07-07|language=ru|archivedate=2017-07-07|archiveurl=https://web.archive.org/web/20170707133907/https://habrahabr.ru/company/pt/blog/332618/}}</ref>. |

||

== История == |

== История == |

||

=== Первые версии в 2016 === |

=== Первые версии в 2016 === |

||

Впервые вирус Petya был обнаружен в марте 2016 |

Впервые вирус Petya был обнаружен в марте 2016 года. Компания «[[Check Point]]» тогда отметила, что, хотя ему удалось заразить меньше компьютеров, чем другим программам-вымогателям начала 2016 года, таким как [[CryptoWall]], поведение нового вируса заметно отличается, благодаря чему он «немедленно был отмечен как следующий шаг в развитии программ-вымогателей»<ref>{{Cite web|url=http://blog.checkpoint.com/2016/04/11/decrypting-the-petya-ransomware/|title=Decrypting the Petya Ransomware|date=2016-04-11|publisher=Check Point Blog|accessdate=2017-06-28|archive-date=2017-06-30|archive-url=https://web.archive.org/web/20170630193942/http://blog.checkpoint.com/2016/04/11/decrypting-the-petya-ransomware/|deadlink=no}}</ref>. За восстановление доступа к файлам программа требовала от пользователя 0,9 [[биткойн]]а (около 380 долларов США по состоянию на март 2016 года)<ref>{{Cite web|url=https://blog.kaspersky.ru/petya-ransomware/11447/|title=Вымогатель Petya шифрует жёсткие диски|publisher=blog.kaspersky.ru|accessdate=2017-06-28|archive-date=2017-07-11|archive-url=https://web.archive.org/web/20170711233359/https://blog.kaspersky.ru/petya-ransomware/11447/|deadlink=no}}</ref>. Другую разновидность программы обнаружили в мае 2016 года. Она содержала дополнительную [[Payload|полезную нагрузку]]: если вирусу не удаётся получить права администратора для перезаписи [[Главная загрузочная запись|MBR]] и последующего шифрования [[Master File Table|MFT]], он устанавливает на заражённый компьютер другую вредоносную программу — Mischa, которая шифрует файлы пользователя напрямую (такая операция обычно не требует прав администратора), а затем требует выкуп в размере 1,93 биткойна (на тот момент — 875 долларов США)<ref>{{Cite news|title=Petya ransomware is now double the trouble|first=Lucian|last=Constantin|url=http://www.networkworld.com/article/3069990/petya-ransomware-is-now-double-the-trouble.html|work=Network World|accessdate=2017-06-28|language=en|archivedate=2017-07-31|archiveurl=https://web.archive.org/web/20170731151832/http://www.networkworld.com/article/3069990/petya-ransomware-is-now-double-the-trouble.html}}</ref><ref>{{Cite web|url=https://blog.kaspersky.ru/mischa-ransomware/11953/|title=Вместе с шифровальщиком Petya теперь поставляется вымогатель Mischa|publisher=blog.kaspersky.ru|accessdate=2017-06-28|archive-date=2017-02-09|archive-url=https://web.archive.org/web/20170209221710/https://blog.kaspersky.ru/mischa-ransomware/11953/|deadlink=no}}</ref>. |

||

=== Массовое заражение в 2017 === |

=== Массовое заражение в 2017 === |

||

{{main|Хакерские атаки на Украину (2017)}} |

{{main|Хакерские атаки на Украину (2017)}} |

||

[[27 июня]] [[2017 |

[[27 июня]] [[2017 год]]а началось массовое распространение новой модификации программы. На этот раз вирус использует те же уязвимости системы, что и [[WannaCry]] (к примеру, [[эксплойт]] [[EternalBlue]] от [[АНБ]] и [[бэкдор]] [[DoublePulsar]]), а за восстановление доступа к данным требует отправить 300 долларов в биткойнах<ref name=":1" />. Однако специалисты не рекомендуют пользователям идти на поводу у вымогателей, поскольку это всё равно не поможет им восстановить доступ к данным: электронный адрес, на который злоумышленники просят отправить данные после осуществления платежа, уже заблокирован провайдером<ref name=":5" /><ref>{{cite web|url=https://motherboard.vice.com/en_us/article/new8xw/hacker-behind-massive-ransomware-outbreak-cant-get-emails-from-victims-who-paid|title=Hacker Behind Massive Ransomware Outbreak Can't Get Emails from Victims Who Paid|publisher=Motherboard|lang=en|accessdate=2017-06-28|archive-date=2017-06-28|archive-url=https://web.archive.org/web/20170628184235/https://motherboard.vice.com/en_us/article/new8xw/hacker-behind-massive-ransomware-outbreak-cant-get-emails-from-victims-who-paid|deadlink=no}}</ref>. По мнению главного инженера компании «[[McAfee]]» Кристиана Бика, эта версия была разработана так, чтобы распространяться максимально быстро<ref>{{Cite news|title=What is the Petya ransomware spreading across Europe? WIRED explains|first=Matt|last=Burgess|url=https://www.wired.co.uk/article/petya-malware-ransomware-attack-outbreak-june-2017|work=WIRED UK|accessdate=2017-06-28|language=en|archivedate=2017-12-31|archiveurl=https://web.archive.org/web/20171231121401/http://www.wired.co.uk/article/petya-malware-ransomware-attack-outbreak-june-2017}}</ref>. В компании «[[ESET]]» заявили, что распространение вредоносной программы началось на [[Украина|Украине]] через популярное бухгалтерское [[программное обеспечение]] [[M.E.Doc]]<ref name=":3">{{Cite news|title=Лаборатория ESET назвала Украину источником заражения вирусом Petya|url=http://www.interfax.ru/world/568309|work=Interfax.ru|date=2017-06-28|accessdate=2017-06-28|language=ru|archivedate=2017-06-29|archiveurl=https://web.archive.org/web/20170629191939/http://www.interfax.ru/world/568309}}</ref>. Атаке подверглись энергетические компании<ref>{{Cite news|title="Киевэнерго" подверглось хакерской атаке, проблемы ощутило и "Укрэнерго"|url=http://interfax.com.ua/news/economic/431944.html|work=Интерфакс-Украина|accessdate=2017-06-28|archivedate=2017-06-30|archiveurl=https://web.archive.org/web/20170630192803/http://interfax.com.ua/news/economic/431944.html}}</ref>, украинские банки, [[Харьков (аэропорт)|аэропорт Харькова]]<ref>{{Cite news|title=Аэропорт Харькова из-за хакерской атаки перешел на регистрацию в ручном режиме|url=http://www.interfax.ru/world/568307|work=Interfax.ru|date=2017-06-28|accessdate=2017-06-28|language=ru|archivedate=2017-06-29|archiveurl=https://web.archive.org/web/20170629193816/http://www.interfax.ru/world/568307}}</ref>, [[Чернобыльская АЭС]]<ref>{{cite web|url=https://news.mail.ru/incident/30209987/|title=Из-за кибератак мониторинг Чернобыльской АЭС перевели в ручной режим|publisher=Новости Mail.Ru|lang=ru|accessdate=2017-06-28|archiveurl=https://web.archive.org/web/20170801153356/https://news.mail.ru/incident/30209987/|archivedate=2017-08-01|deadlink=yes}}</ref>, правительственные сайты. [[Национальный банк Украины]] опубликовал на своём сайте официальное заявление о хакерской атаке на банки страны и борьбе с ней<ref>{{Cite web|url=http://bank.gov.ua/article/51024788|title=НБУ попередив банки та інших учасників фінансового сектору про зовнішню хакерську атаку|publisher=bank.gov.ua|accessdate=2017-06-28|archiveurl=https://web.archive.org/web/20170629225135/http://bank.gov.ua/article/51024788|archivedate=2017-06-29|deadlink=yes}}</ref>. Позднее стали появляться сообщения о хакерской атаке на российские банки, компании, предприятия: «[[Сбербанк]]», «[[Хоум кредит энд финанс банк|Хоум Кредит]]», «[[Роснефть]]», «[[Башнефть]]»<ref>{{Cite news|title=Вирус «Петя.А» уже атаковал компьютеры десятка крупных компаний|url=http://www.5-tv.ru/news/137151/|work=Пятый канал|accessdate=2017-06-28}}</ref> и «[[Евраз]]»<ref>{{Cite news|title=Информационная система Evraz подверглась хакерской атаке|author=Наталья Селиверстова|url=https://ria.ru/incidents/20170627/1497385373.html|work=[[РИА Новости]]|date=2017-06-27|accessdate=2017-07-17|archivedate=2017-08-01|archiveurl=https://web.archive.org/web/20170801161800/https://ria.ru/incidents/20170627/1497385373.html}}</ref>. Также сообщения о заражении стали поступать из [[Италия|Италии]], [[Израиль|Израиля]], [[Сербия|Сербии]], [[Венгрия|Венгрии]], [[Румыния|Румынии]], [[Польша|Польши]], [[Аргентина|Аргентины]], [[Чехия|Чехии]], [[Германия|Германии]], [[Великобритания|Великобритании]], [[Соединённые Штаты Америки|США]], [[Дания|Дании]], [[Нидерланды|Нидерландов]], [[Испания|Испании]], [[Индия|Индии]], с [[Украина|Украины,]] из [[Франция|Франции]] и [[Эстония|Эстонии]]<ref name=":3" /><ref>{{Cite news|title=ФОТО: Все магазины Ehituse ABC закрыты из-за международной кибератаки|url=http://rus.delfi.ee/daily/business/foto-vse-magaziny-ehituse-abc-zakryty-iz-za-mezhdunarodnoj-kiberataki?id=78706430|work=RUS Delfi|date=2017-06-28|accessdate=2017-06-28|archivedate=2017-06-30|archiveurl=https://web.archive.org/web/20170630234459/http://rus.delfi.ee/daily/business/foto-vse-magaziny-ehituse-abc-zakryty-iz-za-mezhdunarodnoj-kiberataki?id=78706430}}</ref><ref name=":4">{{Cite news|title=What is the Petya ransomware attack, and how can it be stopped?|first=Olivia|last=Solon|url=https://www.theguardian.com/technology/2017/jun/27/petya-ransomware-cyber-attack-who-what-why-how|work=The Guardian|date=2017-06-27|accessdate=2017-06-28|language=en|archivedate=2019-05-30|archiveurl=https://web.archive.org/web/20190530151733/https://www.theguardian.com/technology/2017/jun/27/petya-ransomware-cyber-attack-who-what-why-how}}</ref><ref>{{Cite news|title=Huge cyber attack spreading across the world|url=https://www.independent.co.uk/life-style/gadgets-and-tech/news/hack-cyber-attack-ukraine-russia-wannacry-petya-security-internet-broken-computer-not-working-a7810626.html|work=The Independent|date=2017-06-27|accessdate=2017-06-28|language=en|archivedate=2017-06-27|archiveurl=https://web.archive.org/web/20170627235124/https://www.independent.co.uk/life-style/gadgets-and-tech/news/hack-cyber-attack-ukraine-russia-wannacry-petya-security-internet-broken-computer-not-working-a7810626.html}}</ref>. |

||

Согласно сообщениям киберполиции Украины, атака, вероятно, началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которую по всей стране используют для подготовки и отправки налоговой |

Согласно сообщениям киберполиции Украины, атака, вероятно, началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которую по всей стране используют для подготовки и отправки налоговой отчётности<ref>{{Cite web|url=https://twitter.com/CyberpoliceUA/status/879773414210371587|title=Це ПЗ має вбудовану функцію оновлення, яка періодично звертається до серверу http://upd.me-doc.com.ua за допомогою User Agent "medoc1001189".|author=Cyberpolice Ukraine|date=2017-06-27|publisher=@CyberpoliceUA|accessdate=2017-06-28}}</ref>. Это может объяснить, почему пострадало большое количество украинских организаций, в том числе правительство, банки, государственные энергетические компании, киевский аэропорт и метро. Так, например, система радиационного мониторинга в [[Чернобыльская АЭС|Чернобыльской АЭС]] была отключена от [[Интернет|сети]], вынуждая сотрудников перейти на ручные счётчики и ручное управление в целом. Вторая волна эпидемии была воспроизведена [[фишинг]]овой кампанией с вредоносными вложениями<ref name=":4" />. Сама компания M.E.Doc опровергает, что распространение вируса может быть связано с её файлами обновления<ref>{{Cite web|url=https://www.facebook.com/medoc.ua/posts/1904044929883085|title=M.E.Doc|publisher=www.facebook.com|lang=ru|accessdate=2017-06-28|archive-date=2017-06-27|archive-url=https://web.archive.org/web/20170627205507/https://www.facebook.com/medoc.ua/posts/1904044929883085|deadlink=no}}</ref>. Однако специалисты Microsoft подтверждают, что первые случаи заражения начались именно с установки обновления M.E.Doc<ref>{{Cite news|title=New ransomware, old techniques: Petya adds worm capabilities|url=https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/|work=Windows Security|accessdate=2017-06-28|language=en|archivedate=2017-06-28|archiveurl=https://web.archive.org/web/20170628080230/https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/}}</ref>. |

||

== Цели атаки == |

== Цели атаки == |

||

По мнению части аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — не денежная выгода, а нанесение массового ущерба<ref name="gazeta" />. В пользу этого говорит тот факт, что версия вируса 2017 |

По мнению части аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — не денежная выгода, а нанесение массового ущерба<ref name="gazeta" />. В пользу этого говорит тот факт, что версия вируса 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно. К этому выводу пришёл, в частности, эксперт по информационной безопасности Мэтт Свише, а также специалисты [[Лаборатория Касперского|Лаборатории Касперского]]. Вирусный аналитик [[Маркус Хатчинс]], который в мае 2017 года случайно остановил распространение сетевого червя [[WannaCry]], также допускает, что целью кибератаки был массовый сбой систем, а не получение выкупа, но при этом отрицает, что необратимые повреждения жёсткого диска были спланированы злоумышленниками заранее<ref name="gazeta" />. Исследователь кибербезопасности Николас Уивер выдвинул следующую гипотезу: Petya был «преднамеренной, злонамеренной, разрушительной атакой или, возможно, испытанием, замаскированным под вымогательство»<ref>{{cite web|url=https://krebsonsecurity.com/2017/06/petya-ransomware-outbreak-goes-global/|title=‘Petya’ Ransomware Outbreak Goes Global — Krebs on Security|publisher=krebsonsecurity.com|lang=en|accessdate=2017-06-28|archive-date=2021-02-13|archive-url=https://web.archive.org/web/20210213073945/https://krebsonsecurity.com/2017/06/petya-ransomware-outbreak-goes-global/|deadlink=no}}</ref>. Специалист под псевдонимом Grugq отметил, что первая версия вируса была «преступным предприятием с целью вымогательства денег», но новая версия явно предназначена не для этого<ref name=":6" />. Он также добавил: |

||

{{Цитата|Вероятнее всего, этот червь предназначен для быстрого распространения и нанесения максимального ущерба с помощью правдоподобного, на первый взгляд, вымогательства.}} |

{{Цитата|Вероятнее всего, этот червь предназначен для быстрого распространения и нанесения максимального ущерба с помощью правдоподобного, на первый взгляд, вымогательства.}} |

||

К тому же, механизм вымогательства вредоносного ПО сконструирован неумело и являлся вовсе бесполезным: единственный адрес плохо зашифрован, то есть движение денег можно отследить. Ещё одной недоработкой можно отметить требование отправить 60-значный персональный идентификационный ключ, который невозможно cкопировать в буфер обмена<ref name=":4" />. Более того, специалисты ''Лаборатории Касперского'' выяснили, что в новой версии вируса этот ключ — ничего не значащий набор случайных символов<ref name=":5" />. Это может говорить о том, что создатели вируса, скорее всего, и не собирались расшифровывать данные. |

К тому же, механизм вымогательства вредоносного ПО сконструирован неумело и являлся вовсе бесполезным: единственный адрес плохо зашифрован, то есть движение денег можно отследить. Ещё одной недоработкой можно отметить требование отправить 60-значный персональный идентификационный ключ, который невозможно cкопировать в буфер обмена<ref name=":4" />. Более того, специалисты ''Лаборатории Касперского'' выяснили, что в новой версии вируса этот ключ — ничего не значащий набор случайных символов<ref name=":5" />. Это может говорить о том, что создатели вируса, скорее всего, и не собирались расшифровывать данные. |

||

Поскольку основной удар кибератаки пришёлся на Украину, существует гипотеза о том, что эта атака является политически мотивированной. В пользу этой версии говорит и то, что [[28 июня]] — [[День Конституции Украины|День Конституции |

Поскольку основной удар кибератаки пришёлся на Украину, существует гипотеза о том, что эта атака является политически мотивированной. В пользу этой версии говорит и то, что [[28 июня]] — [[День Конституции Украины|День Конституции Украины]]<ref name="BBCUkraineR">{{Cite news|url=http://www.bbc.com/news/technology-40427907|title='Vaccine' created for huge cyber-attack|last=Lee|first=David|date=2017-06-28|work=BBC News|access-date=2017-06-28|archive-url=|archive-date=|language=en|archivedate=2019-08-17|archiveurl=https://web.archive.org/web/20190817002124/https://www.bbc.com/news/technology-40427907}}</ref><ref name="NYTcfU">{{Cite web | url = https://mobile.nytimes.com/2017/06/27/technology/ransomware-hackers.html | title = Cyberattack Hits Ukraine Then Spreads Internationally | first = | last = | date = 2017-06-27 | accessdate = 2017-06-28 | work = [[The New York Times]] | archive-date = 2017-06-27 | archive-url = https://web.archive.org/web/20170627220429/https://mobile.nytimes.com/2017/06/27/technology/ransomware-hackers.html | deadlink = no }}</ref>. |

||

== Защита == |

== Защита == |

||

Большинство крупных [[Антивирусная программа|антивирусных компаний]] |

Большинство крупных [[Антивирусная программа|антивирусных компаний]] заявляет, что их программное обеспечение обновлено, чтобы активно обнаруживать и защищать от заражений вируса: например, продукты компании [[Symantec]] используют [[API|сигнатуры]] обновлённой версии 20170627.009<ref name=":1" />. [[Лаборатория Касперского]] также заявляет, что её программное обеспечение готово к обнаружению вредоносного ПО и защите от него<ref name=":5">{{Cite web|url=https://blog.kaspersky.ru/new-ransomware-epidemics/17855/|title=Новая эпидемия шифровальщика Petya / NotPetya / ExPetr|author=|website=|date=|publisher=Kaspersky Lab|accessdate=2017-06-28|archive-date=2017-06-27|archive-url=https://web.archive.org/web/20170627201245/https://blog.kaspersky.ru/new-ransomware-epidemics/17855/|deadlink=no}}</ref>. Кроме того, актуальные обновления Windows исправляют уязвимость EternalBlue, что позволяет остановить один из основных способов заражения, а также защитить пользователей от будущих атак с разного рода [[Payload|полезными нагрузками]]<ref>{{Cite news|title=Microsoft release Wannacrypt patch for unsupported Windows XP, Windows 8 and Windows Server 2003 - MSPoweruser|url=https://mspoweruser.com/microsoft-release-wannacrypt-patch-unsupported-windows-xp-windows-8-windows-server-2003/|work=MSPoweruser|date=2017-05-13|accessdate=2017-06-28|language=en|archivedate=2020-05-29|archiveurl=https://web.archive.org/web/20200529174949/https://mspoweruser.com/microsoft-release-wannacrypt-patch-unsupported-windows-xp-windows-8-windows-server-2003/}}</ref>. |

||

Для этой вредоносной атаки был обнаружен ещё один вектор защиты. Petya проверяет наличие файла perfc.dat, находящегося в системной папке только для чтения. Если он обнаружит этот файл, то не будет запускать шифрование программного обеспечения и информации.<ref>{{Cite web|url=https://twitter.com/PTsecurity_UK/status/879779707075665922|title=#StopPetya We have found local “kill switch” for #Petya: create file "C:\Windows\perfc"pic.twitter.com/zlwB8Zimhv|author=P. T. Security|date=2017-06-27|publisher=@PTsecurity_UK|accessdate=2017-07-07}}</ref> Однако такая «вакцина» на самом деле не предотвращает заражение: вредоносное ПО по-прежнему будет использовать «точку опоры» на заражённом ПК |

Для этой вредоносной атаки был обнаружен ещё один вектор защиты. Petya проверяет наличие файла perfc.dat, находящегося в системной папке только для чтения. Если он обнаружит этот файл, то не будет запускать шифрование программного обеспечения и информации.<ref>{{Cite web|url=https://twitter.com/PTsecurity_UK/status/879779707075665922|title=#StopPetya We have found local “kill switch” for #Petya: create file "C:\Windows\perfc"pic.twitter.com/zlwB8Zimhv|author=P. T. Security|date=2017-06-27|publisher=@PTsecurity_UK|accessdate=2017-07-07|archive-date=2017-07-08|archive-url=https://web.archive.org/web/20170708061818/https://twitter.com/PTsecurity_UK/status/879779707075665922|deadlink=no}}</ref> Однако такая «вакцина» на самом деле не предотвращает заражение: вредоносное ПО по-прежнему будет использовать «точку опоры» на заражённом ПК с целью распространиться в другие компьютерные системы через [[Локальная вычислительная сеть|локальную сеть]]<ref name=":4" />. |

||

== Название == |

== Название == |

||

По мнению части аналитиков, называть новую угрозу «Petya», строго говоря, неверно. Вредоносное ПО действительно обладает значительным количеством [[код]]а с более старой областью, предназначенной для вымогательства, которая идентифицируется антивирусными системами |

По мнению части аналитиков, называть новую угрозу «Petya», строго говоря, неверно. Вредоносное ПО действительно обладает значительным количеством [[код]]а с более старой областью, предназначенной для вымогательства, которая идентифицируется антивирусными системами как Petya. Однако уже через несколько часов после начала эпидемии некоторые исследователи по [[Информационная безопасность|информационной безопасности]] заметили, что это сходство весьма поверхностно<ref name=":6">{{Cite web|url=https://medium.com/@thegrugq/pnyetya-yet-another-ransomware-outbreak-59afd1ee89d4|title=Pnyetya: Yet Another Ransomware Outbreak|author=the grugq|date=2017-06-27|publisher=the grugq|accessdate=2017-06-28|archive-date=2017-06-28|archive-url=https://web.archive.org/web/20170628131239/https://medium.com/@thegrugq/pnyetya-yet-another-ransomware-outbreak-59afd1ee89d4|deadlink=no}}</ref>. Исследователи из [[Лаборатория Касперского|Лаборатории Касперского]] отказались называть вредоносную программу «Petya» — вместо этого они используют термины New Petya, NotPetya, ExPetr<ref name=":5" />. Распространяются и другие варианты этого названия — Petna, Pneytna и прочие. Кроме того, другие исследователи, которые самостоятельно обнаружили вредоносное ПО, определили его совсем другими названиями: например, румынская компания [[BitDefender|Bitdefender]] назвала его Goldeneye<ref name=":4" />. С другой стороны, американская компания Symantec считает новую угрозу разновидностью вируса Petya, не присваивая ей какого-то другого названия<ref name=":1" />. |

||

== См. также == |

== См. также == |

||

* [[Хакерские атаки на Украину (2017)]] |

* [[Хакерские атаки на Украину (2017)]] |

||

* [[WannaCry]] |

* [[WannaCry]] |

||

* [[Bad Rabbit|Bad Rabbit (вирус |

* [[Bad Rabbit|Bad Rabbit (вирус-шифровальщик)]] |

||

* [[EternalRocks]] |

* [[EternalRocks]] |

||

* [[DoublePulsar]] |

* [[DoublePulsar]] |

||

| Строка 59: | Строка 59: | ||

[[Категория:Компьютерные вирусы и сетевые черви]] |

[[Категория:Компьютерные вирусы и сетевые черви]] |

||

[[Категория:Вредоносное программное обеспечение]] |

[[Категория:Вредоносное программное обеспечение]] |

||

[[Категория:Июнь 2017 |

[[Категория:Июнь 2017 года]] |

||

[[Категория: |

[[Категория:Российско-украинская кибервойна]] |

||

Текущая версия от 16:02, 15 декабря 2024

| Petya | |

|---|---|

| Тип | сетевой червь, ransomware, эксплойт |

| Год появления |

29 марта 2016 (первая версия); 27 июня 2017 (начало массовой атаки) |

| Используемое ПО |

уязвимость в SMB ОС Windows, эксплойты EternalBlue и EternalRomance[1], бэкдор DoublePulsar (предположительно) |

| Описание Symantec | |

| Описание Securelist | |

Petya (также известна как Petya.A, Petya.D[2], Trojan.Ransom.Petya, Petya Ransomware, PetrWrap[2], NotPetya[2], ExPetr, GoldenEye[2]) — вредоносная программа, сетевой червь и программа-вымогатель, поражающая компьютеры под управлением Microsoft Windows. Первые разновидности вируса были обнаружены в марте 2016 года[3][4].

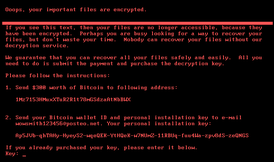

Программа шифрует файлы на жёстком диске компьютера-жертвы, а также перезаписывает и шифрует MBR — данные, необходимые для загрузки операционной системы[5]. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в биткойнах за расшифровку и восстановление доступа к файлам, после оплаты расшифровки не происходит. При этом первая версия вируса шифровала не сами файлы, а MFT-таблицу с информацией о всех файлах, хранящихся на диске с файловой системой NTFS[3]. Уплата выкупа является бесполезной, так как версия Petya 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно[6][7].

История

[править | править код]Первые версии в 2016

[править | править код]Впервые вирус Petya был обнаружен в марте 2016 года. Компания «Check Point» тогда отметила, что, хотя ему удалось заразить меньше компьютеров, чем другим программам-вымогателям начала 2016 года, таким как CryptoWall, поведение нового вируса заметно отличается, благодаря чему он «немедленно был отмечен как следующий шаг в развитии программ-вымогателей»[8]. За восстановление доступа к файлам программа требовала от пользователя 0,9 биткойна (около 380 долларов США по состоянию на март 2016 года)[9]. Другую разновидность программы обнаружили в мае 2016 года. Она содержала дополнительную полезную нагрузку: если вирусу не удаётся получить права администратора для перезаписи MBR и последующего шифрования MFT, он устанавливает на заражённый компьютер другую вредоносную программу — Mischa, которая шифрует файлы пользователя напрямую (такая операция обычно не требует прав администратора), а затем требует выкуп в размере 1,93 биткойна (на тот момент — 875 долларов США)[10][11].

Массовое заражение в 2017

[править | править код]27 июня 2017 года началось массовое распространение новой модификации программы. На этот раз вирус использует те же уязвимости системы, что и WannaCry (к примеру, эксплойт EternalBlue от АНБ и бэкдор DoublePulsar), а за восстановление доступа к данным требует отправить 300 долларов в биткойнах[5]. Однако специалисты не рекомендуют пользователям идти на поводу у вымогателей, поскольку это всё равно не поможет им восстановить доступ к данным: электронный адрес, на который злоумышленники просят отправить данные после осуществления платежа, уже заблокирован провайдером[2][12]. По мнению главного инженера компании «McAfee» Кристиана Бика, эта версия была разработана так, чтобы распространяться максимально быстро[13]. В компании «ESET» заявили, что распространение вредоносной программы началось на Украине через популярное бухгалтерское программное обеспечение M.E.Doc[14]. Атаке подверглись энергетические компании[15], украинские банки, аэропорт Харькова[16], Чернобыльская АЭС[17], правительственные сайты. Национальный банк Украины опубликовал на своём сайте официальное заявление о хакерской атаке на банки страны и борьбе с ней[18]. Позднее стали появляться сообщения о хакерской атаке на российские банки, компании, предприятия: «Сбербанк», «Хоум Кредит», «Роснефть», «Башнефть»[19] и «Евраз»[20]. Также сообщения о заражении стали поступать из Италии, Израиля, Сербии, Венгрии, Румынии, Польши, Аргентины, Чехии, Германии, Великобритании, США, Дании, Нидерландов, Испании, Индии, с Украины, из Франции и Эстонии[14][21][22][23].

Согласно сообщениям киберполиции Украины, атака, вероятно, началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которую по всей стране используют для подготовки и отправки налоговой отчётности[24]. Это может объяснить, почему пострадало большое количество украинских организаций, в том числе правительство, банки, государственные энергетические компании, киевский аэропорт и метро. Так, например, система радиационного мониторинга в Чернобыльской АЭС была отключена от сети, вынуждая сотрудников перейти на ручные счётчики и ручное управление в целом. Вторая волна эпидемии была воспроизведена фишинговой кампанией с вредоносными вложениями[22]. Сама компания M.E.Doc опровергает, что распространение вируса может быть связано с её файлами обновления[25]. Однако специалисты Microsoft подтверждают, что первые случаи заражения начались именно с установки обновления M.E.Doc[26].

Цели атаки

[править | править код]По мнению части аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — не денежная выгода, а нанесение массового ущерба[6]. В пользу этого говорит тот факт, что версия вируса 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно. К этому выводу пришёл, в частности, эксперт по информационной безопасности Мэтт Свише, а также специалисты Лаборатории Касперского. Вирусный аналитик Маркус Хатчинс, который в мае 2017 года случайно остановил распространение сетевого червя WannaCry, также допускает, что целью кибератаки был массовый сбой систем, а не получение выкупа, но при этом отрицает, что необратимые повреждения жёсткого диска были спланированы злоумышленниками заранее[6]. Исследователь кибербезопасности Николас Уивер выдвинул следующую гипотезу: Petya был «преднамеренной, злонамеренной, разрушительной атакой или, возможно, испытанием, замаскированным под вымогательство»[27]. Специалист под псевдонимом Grugq отметил, что первая версия вируса была «преступным предприятием с целью вымогательства денег», но новая версия явно предназначена не для этого[28]. Он также добавил:

Вероятнее всего, этот червь предназначен для быстрого распространения и нанесения максимального ущерба с помощью правдоподобного, на первый взгляд, вымогательства.

К тому же, механизм вымогательства вредоносного ПО сконструирован неумело и являлся вовсе бесполезным: единственный адрес плохо зашифрован, то есть движение денег можно отследить. Ещё одной недоработкой можно отметить требование отправить 60-значный персональный идентификационный ключ, который невозможно cкопировать в буфер обмена[22]. Более того, специалисты Лаборатории Касперского выяснили, что в новой версии вируса этот ключ — ничего не значащий набор случайных символов[2]. Это может говорить о том, что создатели вируса, скорее всего, и не собирались расшифровывать данные.

Поскольку основной удар кибератаки пришёлся на Украину, существует гипотеза о том, что эта атака является политически мотивированной. В пользу этой версии говорит и то, что 28 июня — День Конституции Украины[29][30].

Защита

[править | править код]Большинство крупных антивирусных компаний заявляет, что их программное обеспечение обновлено, чтобы активно обнаруживать и защищать от заражений вируса: например, продукты компании Symantec используют сигнатуры обновлённой версии 20170627.009[5]. Лаборатория Касперского также заявляет, что её программное обеспечение готово к обнаружению вредоносного ПО и защите от него[2]. Кроме того, актуальные обновления Windows исправляют уязвимость EternalBlue, что позволяет остановить один из основных способов заражения, а также защитить пользователей от будущих атак с разного рода полезными нагрузками[31].

Для этой вредоносной атаки был обнаружен ещё один вектор защиты. Petya проверяет наличие файла perfc.dat, находящегося в системной папке только для чтения. Если он обнаружит этот файл, то не будет запускать шифрование программного обеспечения и информации.[32] Однако такая «вакцина» на самом деле не предотвращает заражение: вредоносное ПО по-прежнему будет использовать «точку опоры» на заражённом ПК с целью распространиться в другие компьютерные системы через локальную сеть[22].

Название

[править | править код]По мнению части аналитиков, называть новую угрозу «Petya», строго говоря, неверно. Вредоносное ПО действительно обладает значительным количеством кода с более старой областью, предназначенной для вымогательства, которая идентифицируется антивирусными системами как Petya. Однако уже через несколько часов после начала эпидемии некоторые исследователи по информационной безопасности заметили, что это сходство весьма поверхностно[28]. Исследователи из Лаборатории Касперского отказались называть вредоносную программу «Petya» — вместо этого они используют термины New Petya, NotPetya, ExPetr[2]. Распространяются и другие варианты этого названия — Petna, Pneytna и прочие. Кроме того, другие исследователи, которые самостоятельно обнаружили вредоносное ПО, определили его совсем другими названиями: например, румынская компания Bitdefender назвала его Goldeneye[22]. С другой стороны, американская компания Symantec считает новую угрозу разновидностью вируса Petya, не присваивая ей какого-то другого названия[5].

См. также

[править | править код]- Хакерские атаки на Украину (2017)

- WannaCry

- Bad Rabbit (вирус-шифровальщик)

- EternalRocks

- DoublePulsar

- EternalBlue

Примечания

[править | править код]- ↑ ExPetr интересуется серьезным бизнесом. blog.kaspersky.ru. Дата обращения: 28 июня 2017. Архивировано 12 июля 2017 года.

- ↑ 1 2 3 4 5 6 7 8 Новая эпидемия шифровальщика Petya / NotPetya / ExPetr. Kaspersky Lab. Дата обращения: 28 июня 2017. Архивировано 27 июня 2017 года.

- ↑ 1 2 Petya ransomware eats your hard drives. Kaspersky Lab (30 марта 2016). Дата обращения: 27 июня 2017. Архивировано 29 июня 2017 года.

- ↑ Ransom.Petya. Symantec | United States (29 марта 2016). Дата обращения: 27 июня 2017. Архивировано 11 июля 2017 года.

- ↑ 1 2 3 4 "Petya ransomware outbreak: Here's what you need to know". Symantec Security Response. Архивировано 29 июня 2017. Дата обращения: 27 июня 2017.

- ↑ 1 2 3 Петя стирает память. Вирус Petya безвозвратно удаляет файлы пользователя. Газета.Ру (29 июня 2017). Дата обращения: 29 июня 2017. Архивировано 29 июня 2017 года.

- ↑ "Метод восстановления данных с диска, зашифрованного NotPetya с помощью алгоритма Salsa20". Архивировано 7 июля 2017. Дата обращения: 7 июля 2017.

- ↑ Decrypting the Petya Ransomware. Check Point Blog (11 апреля 2016). Дата обращения: 28 июня 2017. Архивировано 30 июня 2017 года.

- ↑ Вымогатель Petya шифрует жёсткие диски. blog.kaspersky.ru. Дата обращения: 28 июня 2017. Архивировано 11 июля 2017 года.

- ↑ Constantin, Lucian. "Petya ransomware is now double the trouble". Network World (англ.). Архивировано 31 июля 2017. Дата обращения: 28 июня 2017.

- ↑ Вместе с шифровальщиком Petya теперь поставляется вымогатель Mischa. blog.kaspersky.ru. Дата обращения: 28 июня 2017. Архивировано 9 февраля 2017 года.

- ↑ Hacker Behind Massive Ransomware Outbreak Can't Get Emails from Victims Who Paid (англ.). Motherboard. Дата обращения: 28 июня 2017. Архивировано 28 июня 2017 года.

- ↑ Burgess, Matt. "What is the Petya ransomware spreading across Europe? WIRED explains". WIRED UK (англ.). Архивировано 31 декабря 2017. Дата обращения: 28 июня 2017.

- ↑ 1 2 "Лаборатория ESET назвала Украину источником заражения вирусом Petya". Interfax.ru. 2017-06-28. Архивировано 29 июня 2017. Дата обращения: 28 июня 2017.

- ↑ ""Киевэнерго" подверглось хакерской атаке, проблемы ощутило и "Укрэнерго"". Интерфакс-Украина. Архивировано 30 июня 2017. Дата обращения: 28 июня 2017.

- ↑ "Аэропорт Харькова из-за хакерской атаки перешел на регистрацию в ручном режиме". Interfax.ru. 2017-06-28. Архивировано 29 июня 2017. Дата обращения: 28 июня 2017.

- ↑ Из-за кибератак мониторинг Чернобыльской АЭС перевели в ручной режим. Новости Mail.Ru. Дата обращения: 28 июня 2017. Архивировано из оригинала 1 августа 2017 года.

- ↑ НБУ попередив банки та інших учасників фінансового сектору про зовнішню хакерську атаку. bank.gov.ua. Дата обращения: 28 июня 2017. Архивировано из оригинала 29 июня 2017 года.

- ↑ "Вирус «Петя.А» уже атаковал компьютеры десятка крупных компаний". Пятый канал. Дата обращения: 28 июня 2017.

- ↑ Наталья Селиверстова (2017-06-27). "Информационная система Evraz подверглась хакерской атаке". РИА Новости. Архивировано 1 августа 2017. Дата обращения: 17 июля 2017.

- ↑ "ФОТО: Все магазины Ehituse ABC закрыты из-за международной кибератаки". RUS Delfi. 2017-06-28. Архивировано 30 июня 2017. Дата обращения: 28 июня 2017.

- ↑ 1 2 3 4 5 Solon, Olivia (2017-06-27). "What is the Petya ransomware attack, and how can it be stopped?". The Guardian (англ.). Архивировано 30 мая 2019. Дата обращения: 28 июня 2017.

- ↑ "Huge cyber attack spreading across the world". The Independent (англ.). 2017-06-27. Архивировано 27 июня 2017. Дата обращения: 28 июня 2017.

- ↑ Cyberpolice Ukraine. Це ПЗ має вбудовану функцію оновлення, яка періодично звертається до серверу http://upd.me-doc.com.ua за допомогою User Agent "medoc1001189". @CyberpoliceUA (27 июня 2017). Дата обращения: 28 июня 2017.

- ↑ M.E.Doc. www.facebook.com. Дата обращения: 28 июня 2017. Архивировано 27 июня 2017 года.

- ↑ "New ransomware, old techniques: Petya adds worm capabilities". Windows Security (англ.). Архивировано 28 июня 2017. Дата обращения: 28 июня 2017.

- ↑ ‘Petya’ Ransomware Outbreak Goes Global — Krebs on Security (англ.). krebsonsecurity.com. Дата обращения: 28 июня 2017. Архивировано 13 февраля 2021 года.

- ↑ 1 2 the grugq. Pnyetya: Yet Another Ransomware Outbreak. the grugq (27 июня 2017). Дата обращения: 28 июня 2017. Архивировано 28 июня 2017 года.

- ↑ Lee, David (2017-06-28). "'Vaccine' created for huge cyber-attack". BBC News (англ.). Архивировано 17 августа 2019. Дата обращения: 28 июня 2017.

- ↑ Cyberattack Hits Ukraine Then Spreads Internationally. The New York Times (27 июня 2017). Дата обращения: 28 июня 2017. Архивировано 27 июня 2017 года.

- ↑ "Microsoft release Wannacrypt patch for unsupported Windows XP, Windows 8 and Windows Server 2003 - MSPoweruser". MSPoweruser (англ.). 2017-05-13. Архивировано 29 мая 2020. Дата обращения: 28 июня 2017.

- ↑ P. T. Security. #StopPetya We have found local “kill switch” for #Petya: create file "C:\Windows\perfc"pic.twitter.com/zlwB8Zimhv. @PTsecurity_UK (27 июня 2017). Дата обращения: 7 июля 2017. Архивировано 8 июля 2017 года.