Хакерские атаки на Украину (2017): различия между версиями

| [непроверенная версия] | [отпатрулированная версия] |

→Список атакованных предприятий: исправлена ссылка на организацию |

Удаление дублей параметра (accessdate) по запросу на РДБ |

||

| (не показано 35 промежуточных версий 28 участников) | |||

| Строка 1: | Строка 1: | ||

{{Новостное событие |

|||

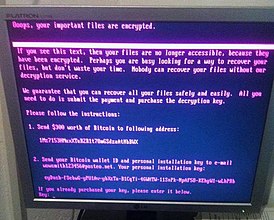

{{Новостное событие|заголовок=Хакерские атаки на Украину|изображение=PetyaA.jpg|размер изображения=300px|подпись=Монитор компьютера, заражённого вирусом|дата=27 июня 2017 года|Дата=27 июня 2017 года|место=сначала {{Флагификация|Украина}}<br> позднее <br> {{USA}}<br> {{RUS}}<br> {{POL}}<br> {{FRA}}<br> {{ITA}}<br> {{IND}}<br> {{GER}}<br> {{UK}}<br> {{ESP}}<br> {{EST}}<br> {{ROM}}|результат=заблокирована деятельность государственных и коммерческих предприятий, сайтов, органов исполнительной власти|подозреваемые={{RUS}} (по заявлению Украины, США, Великобритании, Австралии)}}'''Ха́керские ата́ки на Украи́ну''' — целенаправленные масштабные<ref>[https://www.independent.co.uk/news/world/europe/ukraine-cyber-attack-hackers-national-bank-state-power-company-airport-rozenko-pavlo-cabinet-a7810471.html Ukraine cyber attack: Chaos as national bank, state power provider and airport hit by hackers]</ref><ref>[https://www.reuters.com/article/us-ukraine-cyber-attacks-idUSKBN19I1IJ Ukrainian banks, electricity firm hit by fresh cyber attack]</ref><ref>[https://www.pravda.com.ua/rus/news/2017/06/27/7148069/ Из-за масштабной вирусной атаки не работают банки, медиа, сервисы]</ref> [[Хакерская атака|хакерские нападения]] на сети украинских государственных предприятий, учреждений, банков, медиа и тому подобное, которые состоялись [[27 июня]] [[2017 год]]а. В результате этих атак была заблокирована деятельность таких предприятий, как [[Борисполь (аэропорт)|аэропорт «Борисполь»]], [[Чернобыльская АЭС|ЧАЭС]], [[Укртелеком]], [[Укрпочта]], [[Ощадбанк]], [[Украинские железные дороги|Укрзализныця]] и ряда крупных коммерческих предприятий.<ref>[https://hromadske.ua/posts/ukrposhtu-ukrenerho-ta-banky-atakuvav-podibnyi-do-wannacry-virus Україною поширюється комп’ютерний вірус: атаковано десятки компаній та установ]</ref><ref>[https://ru.tsn.ua/ukrayina/hakery-atakovali-banki-ukrenergo-i-kievenergo-885615.html?_ga=2.195239212.1899224295.1516139161-1942232123.1516139161 Вирус Petya.]</ref> |

|||

| заголовок = Хакерские атаки на Украину |

|||

| изображение = PetyaA.jpg |

|||

| подпись = Монитор компьютера, заражённого вирусом |

|||

| дата = 27 июня 2017 года |

|||

| место = сначала {{Флагификация|Украина}}<br> позднее <br> {{USA}}<br> {{RUS}}<br> {{POL}}<br> {{FRA}}<br> {{ITA}}<br> {{IND}}<br> {{GER}}<br> {{UK}}<br> {{ESP}}<br> {{EST}}<br> {{ROM}} |

|||

| результат = заблокирована деятельность государственных и коммерческих предприятий, сайтов, органов исполнительной власти |

|||

| подозреваемые = {{RUS}} (по заявлению Украины, США, Великобритании, Австралии) |

|||

}}'''Ха́керские ата́ки на Украи́ну''' — целенаправленные масштабные<ref>{{Cite web|lang=en|url=https://www.independent.co.uk/news/world/europe/ukraine-cyber-attack-hackers-national-bank-state-power-company-airport-rozenko-pavlo-cabinet-computers-wannacry-ransomware-a7810471.html|title=An unprecedented cyber attack just took out major banks, government and airport computers in Ukraine|website=The Independent|date=2017-06-27|access-date=2022-01-15|archive-date=2019-08-30|archive-url=https://web.archive.org/web/20190830043507/https://www.independent.co.uk/news/world/europe/ukraine-cyber-attack-hackers-national-bank-state-power-company-airport-rozenko-pavlo-cabinet-a7810471.html|deadlink=no}}</ref><ref>{{Cite news|accessdate=2022-01-15|date=2017-06-27|website=Reuters|title=Ukrainian banks, electricity firm hit by fresh cyber attack|url=https://www.reuters.com/article/us-ukraine-cyber-attacks-idUSKBN19I1IJ|archivedate=2019-07-16|archiveurl=https://web.archive.org/web/20190716014712/https://www.reuters.com/article/us-ukraine-cyber-attacks-idUSKBN19I1IJ}}</ref><ref>{{Cite web|lang=ru|url=http://www.pravda.com.ua/rus/news/2017/06/27/7148069/|title=Из-за масштабной вирусной атаки не работают банки, медиа, сервисы|website=Украинская правда|access-date=2022-01-15|archive-date=2021-01-22|archive-url=https://web.archive.org/web/20210122104340/https://www.pravda.com.ua/rus/news/2017/06/27/7148069/|deadlink=no}}</ref> [[Хакерская атака|хакерские нападения]] на сети украинских государственных предприятий, учреждений, банков, медиа и тому подобное, которые состоялись [[27 июня]] [[2017 год]]а. В результате этих атак была заблокирована деятельность таких предприятий, как [[Борисполь (аэропорт)|аэропорт «Борисполь»]], [[Чернобыльская АЭС|ЧАЭС]], [[Укртелеком]], [[Укрпочта]], [[Ощадбанк]], [[Украинские железные дороги|Украинская железная дорога]] и ряда крупных коммерческих предприятий<ref>{{Cite web|lang=uk|url=https://hromadske.ua/posts/ukrposhtu-ukrenerho-ta-banky-atakuvav-podibnyi-do-wannacry-virus|title=В Україні десятки компаній та установ атакував комп’ютерний вірус {{!}} Громадське телебачення|website=hromadske.ua|access-date=2022-01-15|archive-date=2017-06-27|archive-url=https://web.archive.org/web/20170627194637/https://hromadske.ua/posts/ukrposhtu-ukrenerho-ta-banky-atakuvav-podibnyi-do-wannacry-virus|deadlink=no}}</ref><ref>{{Cite web|lang=ru|url=https://tsn.ua/ru/ukrayina/hakery-atakovali-banki-ukrenergo-i-kievenergo-885615.html|title=Вирус Petya.A. Хакеры атаковали банки, компании, "Укрэнерго" и "Киевэнерго"|website=ТСН.ua|date=2017-06-27|access-date=2022-01-15|archive-date=2022-01-15|archive-url=https://web.archive.org/web/20220115015156/https://tsn.ua/ru/ukrayina/hakery-atakovali-banki-ukrenergo-i-kievenergo-885615.html|deadlink=no}}</ref>. |

|||

Атакам также подверглись сайт [[Кабинет министров Украины|Кабинета |

Атакам также подверглись сайт [[Кабинет министров Украины|Кабинета министров Украины]]<ref>{{Cite web|lang=ru|url=http://www.pravda.com.ua/rus/news/2017/06/27/7148072/|title=Вирус “Петя” парализовал работу Кабмина|website=Украинская правда|access-date=2022-01-15|archive-date=2022-01-15|archive-url=https://web.archive.org/web/20220115015214/https://www.pravda.com.ua/rus/news/2017/06/27/7148072/|deadlink=no}}</ref>, [[Интер (телеканал)|телеканал «Интер»]], медиахолдинг [[ТРК «Люкс»]], в состав которого входят «24 канал», «[[Люкс ФМ|Радио Люкс FM]]», «[[Радио 24|Радио Максимум]]», различные интернет-издания, а также сайты [[Львовский городской совет|Львовского городского совета]], Киевской городской государственной администрации и Службы спецсвязи Украины<ref>{{Cite web|lang=ru|url=https://www.rbc.ua/rus/news/hakerskaya-ataka-ukrainu-podrobnosti-1498566985.html|title=Хакерская атака на Украину: подробности|website=РБК-Украина|access-date=2022-01-15|archive-date=2022-01-23|archive-url=https://web.archive.org/web/20220123192041/https://www.rbc.ua/rus/news/hakerskaya-ataka-ukrainu-podrobnosti-1498566985.html|deadlink=no}}</ref>. |

||

Трансляции передач прекратили каналы «[[Первый автомобильный]]» и |

Трансляции передач прекратили каналы «[[Первый автомобильный]]» и [[Киев (телеканал)|ТРК «Киев»]]. |

||

== Характеристика вируса == |

== Характеристика вируса == |

||

Заражение вирусом началось через распространение обновления для программы [[M.E.Doc]] 27 июня 2017 года. Программа M.E.Doc широко используется для подачи бухгалтерской |

Заражение вирусом началось через распространение обновления для программы [[M.E.Doc]] 27 июня 2017 года. Программа M.E.Doc широко используется для подачи бухгалтерской отчётности на Украине<ref name="nytimes 29jun">{{cite web | url = https://www.nytimes.com/2017/06/28/world/europe/ukraine-ransomware-cyberbomb-accountants-russia.html | title = Ukraine Cyberattack Was Meant to Paralyze, not Profit, Evidence Shows | first = Andrew | last = Kramer | date = 2017-06-28 | accessdate = 2017-06-29 | work = [[The New York Times]] | archive-date = 2017-06-29 | archive-url = https://web.archive.org/web/20170629022218/https://www.nytimes.com/2017/06/28/world/europe/ukraine-ransomware-cyberbomb-accountants-russia.html | deadlink = no }}</ref>, по данным специалистов информационной безопасности, у фирмы на момент заражения было около 400 тысяч клиентов, что составляет порядка 90 % всех организаций страны<ref name=BBCUca26717/><ref name="ap jul05">{{cite web | url = https://www.washingtonpost.com/business/technology/ukraine-we-prevented-second-cyberattack/2017/07/05/3cb65202-615f-11e7-80a2-8c226031ac3f_story.html | title = Ukraine says it foiled 2nd cyberattack after police raid | first = Raphael | last = Satter | date = 2017-07-05 | accessdate = 2017-07-05 | work = [[Associated Press]] }}{{Недоступная ссылка|date=июня 2021 |bot=InternetArchiveBot }}</ref>. По всей видимости, сервер обновлений был скомпрометирован и был использован для первичного распространения вредоносной программы<ref>{{Cite web | url = https://www.nytimes.com/2017/06/27/technology/global-ransomware-hack-what-we-know-and-dont-know.html | title = Global Ransomware Attack: What We Know and Don’t Know | first = Sheera | last = Frenkel | date = 2017-06-27 | accessdate = 2017-06-28 | work = [[The New York Times]] | archive-date = 2017-06-27 | archive-url = https://web.archive.org/web/20170627204742/https://www.nytimes.com/2017/06/27/technology/global-ransomware-hack-what-we-know-and-dont-know.html | deadlink = no }}</ref>. Похожее заражение было проведено 18 мая 2017 года, когда распространяемое приложение M.E.Doc было заражено шифровальщиком-вымогателем XData<ref>{{cite news|url=https://ain.ua/2017/05/24/vse-pro-xdata-poka|title=Все, что известно про вирус-вымогатель XData: кто под угрозой и что делать|last=Красномовец|first=Павел|date=2017-05-24|work=AIN.UA|language=ru|accessdate=2017-06-29|archivedate=2017-06-28|archiveurl=https://web.archive.org/web/20170628183707/https://ain.ua/2017/05/24/vse-pro-xdata-poka}}</ref>. |

||

Непосредственно шифровальщик был основан на коде ранее известной вредоносной программы 2016 года Petya, получив от него собственное — Petya.A. Попав в систему, шифровальщик использует известную уязвимость в протоколе [[SMB]] [[EternalBlue]] для закрепления в системе, зашифровывает содержимое жёсткого диска, безвозвратно уничтожает оригинальные файлы и принудительно перезапускает компьютер<ref name="reuters jun29">{{cite web | url = https://www.reuters.com/article/us-cyber-attack-ukraine-idUSKBN19K1WI | title = Global cyber attack likely cover for malware installation in Ukraine: police official | first = Pavel | last = Polityuk | date = 2017-06-29 | accessdate = 2017-06-29 | work = [[Reuters]] }}</ref><ref>{{cite web | url = http://money.cnn.com/2017/06/30/technology/ransomware-cyber-attack-computer/index.html| title = Experts: Global cyberattack looks more like 'sabotage' than ransomware | first = Alanna | last = Petroff | date = 2017-06-30 | accessdate = 2017-06-30 | work = [[CNN]] }}</ref>. После перезагрузки пользователю выводится экран с требованием перечислить сумму в [[биткоин]]ах, эквивалентную на тот момент времени 300 долларам<ref name="society_2017_06_27_224984">{{Cite web|url=http://life.pravda.com.ua/society/2017/06/27/224984/|title=Вірус "Петя". Як вберегтися від кібер-атаки|website=Українська правда|date=2017-06-27|accessdate=2016-06-28}}</ref><ref name=":0">{{Cite news|title=Скільки заробив автор вірусу Petya.A і які країни найбільше постраждали від його дій?|url=http://tokar.ua/read/18005|work=Tokar.ua|date=2017-06-28|accessdate=2017-06-28|language=uk}}</ref>. Одновременно с этим вирус предпринимает попытки поиска уязвимых компьютеров в локальной сети и производит дальнейшее заражение через уязвимость EternalBlue. |

Непосредственно шифровальщик был основан на коде ранее известной вредоносной программы 2016 года Petya, получив от него собственное — Petya.A. Попав в систему, шифровальщик использует известную уязвимость в протоколе [[SMB]] [[EternalBlue]] для закрепления в системе, зашифровывает содержимое жёсткого диска, безвозвратно уничтожает оригинальные файлы и принудительно перезапускает компьютер<ref name="reuters jun29">{{cite web | url = https://www.reuters.com/article/us-cyber-attack-ukraine-idUSKBN19K1WI | title = Global cyber attack likely cover for malware installation in Ukraine: police official | first = Pavel | last = Polityuk | date = 2017-06-29 | accessdate = 2017-06-29 | work = [[Reuters]] | archive-date = 2017-06-29 | archive-url = https://web.archive.org/web/20170629233140/https://www.reuters.com/article/us-cyber-attack-ukraine-idUSKBN19K1WI | deadlink = no }}</ref><ref>{{cite web | url = http://money.cnn.com/2017/06/30/technology/ransomware-cyber-attack-computer/index.html | title = Experts: Global cyberattack looks more like 'sabotage' than ransomware | first = Alanna | last = Petroff | date = 2017-06-30 | accessdate = 2017-06-30 | work = [[CNN]] | archive-date = 2017-07-01 | archive-url = https://web.archive.org/web/20170701001503/http://money.cnn.com/2017/06/30/technology/ransomware-cyber-attack-computer/index.html | deadlink = no }}</ref>. После перезагрузки пользователю выводится экран с требованием перечислить сумму в [[биткоин]]ах, эквивалентную на тот момент времени 300 долларам<ref name="society_2017_06_27_224984">{{Cite web|url=http://life.pravda.com.ua/society/2017/06/27/224984/|title=Вірус "Петя". Як вберегтися від кібер-атаки|website=Українська правда|date=2017-06-27|accessdate=2016-06-28|archive-date=2020-10-01|archive-url=https://web.archive.org/web/20201001153741/https://life.pravda.com.ua/society/2017/06/27/224984/|deadlink=no}}</ref><ref name=":0">{{Cite news|title=Скільки заробив автор вірусу Petya.A і які країни найбільше постраждали від його дій?|url=http://tokar.ua/read/18005|work=Tokar.ua|date=2017-06-28|accessdate=2017-06-28|language=uk|url-status=dead}}</ref>. Одновременно с этим вирус предпринимает попытки поиска уязвимых компьютеров в локальной сети и производит дальнейшее заражение через уязвимость EternalBlue. |

||

| ⚫ | Однако, несмотря на достаточно высокий уровень реализации самого вируса, его разработчики воспользовались крайне уязвимым и ненадёжным способом общения с жертвами, что создаёт впечатление, что вымогательство не было основным мотивом<ref>{{Cite news|title=Ransomware attack 'not designed to make money', researchers claim|first=Alex|last=Hern|url=https://www.theguardian.com/technology/2017/jun/28/notpetya-ransomware-attack-ukraine-russia|work=The Guardian|date=2017-06-28|accessdate=2017-06-28|language=en|archivedate=2017-06-28|archiveurl=https://web.archive.org/web/20170628175126/https://www.theguardian.com/technology/2017/jun/28/notpetya-ransomware-attack-ukraine-russia}}</ref>: всем жертвам предлагается перечислить [[биткойн]]ы стоимостью 300 $ в кошелёк автора вируса и передать указанный на экране длинный код на указанный адрес электронной почты. |

||

Чтобы не быть обнаружённым антивирусными программами, бинарные коды вируса применяют поддельные цифровые подписи Microsoft и шифрование алгоритмом [[Сложение по модулю 2|XOR]] (для обхода проверок на сигнатуру){{Нет АИ|15|5|2018}}. |

|||

| ⚫ | Почтовая служба, где был зарегистрирован почтовый ящик злоумышленников, заблокировала его уже через несколько часов после начала атаки (таким образом, сделала невозможным общение между жертвами и злоумышленниками) и сообщила, что активно работает с немецкой федеральной службой информационной безопасности в расследовании этого события<ref>{{Cite web|url=https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt|title=Info zur Ransomware PetrWrap/Petya: Betroffenes Postfach bereits seit Mittag gesperrt|date=2017-06-27|publisher=Posteo|access-date=2017-06-29|archive-date=2017-06-27|archive-url=https://web.archive.org/web/20170627172236/https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt|deadlink=no}}</ref>. То есть, уплата выкупа не имеет смысла, поскольку гарантировано не даст желаемого результата<ref name="CERT-EU-SA2017-014">{{Cite web|url=http://cert.europa.eu/ruwiki/static/SecurityAdvisories/2017/CERT-EU-SA2017-014.pdf|title=CERT-EU-SA2017-014: Petya-Like Malware Campaign|date=2017-06-27|publisher=CERT-EU|access-date=2017-06-29|archive-date=2019-02-03|archive-url=https://web.archive.org/web/20190203114501/http://cert.europa.eu/ruwiki/static/SecurityAdvisories/2017/CERT-EU-SA2017-014.pdf|deadlink=no}}</ref>. |

||

| ⚫ | Однако, несмотря на достаточно высокий уровень реализации самого вируса, его разработчики воспользовались крайне уязвимым и |

||

| ⚫ | Сначала Киберполиция предположила<ref>{{Cite web|url=http://watcher.com.ua/2017/06/28/kiberpolitsiya-virusna-ataka-poshyryuvalas-cherez-m-e-doc/|title=Кіберполіція: вірусна атака поширювалась через M.E.doc|author=Олег Дмитренко|last=Олег Дмитренко|date=2017-06-28|publisher=Watcher|access-date=2017-06-29|archive-date=2017-06-28|archive-url=https://web.archive.org/web/20170628160505/http://watcher.com.ua/2017/06/28/kiberpolitsiya-virusna-ataka-poshyryuvalas-cherez-m-e-doc/|deadlink=no}}</ref>, а специалисты по компьютерной безопасности компании [[Microsoft]] подтвердили, что атака началась из системы автоматического обновления программы M.E.doc 27 июня 2017 года около 10:30 GMT (13:30 по киевскому времени, киберполиция утверждает, что атака началась в 10:30 по киевскому времени)<ref name="mmpc-27">{{Cite web|url=https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/|title=New ransomware, old techniques: Petya adds worm capabilities|date=2017-06-27|publisher=Microsoft Malware Protection Center blog|access-date=2017-06-29|archive-date=2017-06-28|archive-url=https://web.archive.org/web/20170628080230/https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/|deadlink=no}}</ref>. Разработчик программы M.E.Doc компания «IT Эксперт» разместила на своём сайте сообщение, которым признавала источник атаки, но вскоре его убрала. Впоследствии было размещено новое сообщение, в котором компания отвергала любую причастность к распространению вируса или о взломе своих информационных систем<ref>{{Cite web|url=http://www.bbc.com/news/technology-40427907|title='Vaccine' created for huge cyber-attack|author=Dave Lee|last=Dave Lee|publisher=BBC News|access-date=2017-06-29|archive-date=2019-08-17|archive-url=https://web.archive.org/web/20190817002124/https://www.bbc.com/news/technology-40427907|deadlink=no}}</ref>. |

||

| ⚫ | Почтовая служба, где был зарегистрирован почтовый ящик злоумышленников, заблокировала его уже через несколько часов после начала атаки (таким образом, сделала невозможным общение между жертвами и злоумышленниками) и сообщила, что активно работает с немецкой федеральной службой информационной безопасности в расследовании этого события<ref>{{Cite web|url=https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt|title=Info zur Ransomware PetrWrap/Petya: Betroffenes Postfach bereits seit Mittag gesperrt|date=2017-06-27|publisher=Posteo}}</ref>. То есть, уплата выкупа не имеет смысла, поскольку |

||

| ⚫ | Сначала Киберполиция предположила<ref>{{Cite web|url=http://watcher.com.ua/2017/06/28/kiberpolitsiya-virusna-ataka-poshyryuvalas-cherez-m-e-doc/|title=Кіберполіція: вірусна атака поширювалась через M.E.doc|author=Олег Дмитренко|last=Олег Дмитренко|date=2017-06-28|publisher=Watcher}}</ref>, а специалисты по компьютерной безопасности компании [[Microsoft]] подтвердили, что атака началась из системы автоматического обновления программы M.E.doc 27 июня 2017 года около 10:30 GMT (13:30 по киевскому времени, киберполиция утверждает, что атака началась в 10:30 по киевскому времени)<ref name="mmpc-27">{{Cite web|url=https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/|title=New ransomware, old techniques: Petya adds worm capabilities|date= |

||

=== Вредное действие === |

=== Вредное действие === |

||

[[Файл:Petya.Random.png|мини|300x300пкс|Сообщение, которое показывается после завершения шифрования |

[[Файл:Petya.Random.png|мини|300x300пкс|Сообщение, которое показывается после завершения шифрования]] |

||

Вредное действие вируса зависит от прав, который имеет его [[Процесс (информатика)|процесс]], и от того, какие процессы работают в [[Операционная система|операционной системе]]. Вирус вычисляет несложный [[Хеширование|хеш]] названий запущенных процессов, и если будут найдены заранее заданные коды, может либо прекратить свое распространение, либо даже отказаться от вредного действия. |

Вредное действие вируса зависит от прав, который имеет его [[Процесс (информатика)|процесс]], и от того, какие процессы работают в [[Операционная система|операционной системе]]. Вирус вычисляет несложный [[Хеширование|хеш]] названий запущенных процессов, и если будут найдены заранее заданные коды, может либо прекратить свое распространение, либо даже отказаться от вредного действия. |

||

Прежде всего, вирус изменяет [[Главная загрузочная запись|главную загрузочную запись]] (MBR) кодом своего запуска, устанавливает случайный таймер (не менее 10, но не более 60 минут) на перезагрузку компьютера и уничтожает все записи в системных журналах. После загрузки |

Прежде всего, вирус изменяет [[Главная загрузочная запись|главную загрузочную запись]] (MBR) кодом своего запуска, устанавливает случайный таймер (не менее 10, но не более 60 минут) на перезагрузку компьютера и уничтожает все записи в системных журналах. После загрузки благодаря изменениям в MBR вместо операционной системы загружается вирус, который рисует на экране подделку под интерфейс программы проверки целостности жесткого диска [[CHKDSK|Chkdsk]]. Одновременно запускается процесс шифрования данных в [[файл]]ах с заранее заданного перечня типов (их более 60). После завершения шифрования экран меняется на сообщение об успешной атаке с требованием уплатить выкуп. |

||

Для каждого компьютера вирус вычисляет новый ключ симметричного алгоритма шифрования [[Advanced Encryption Standard|AES-128]], который шифрует 800-битным открытым ключом [[RSA]] пары ключей злоумышленников и сохраняет на |

Для каждого компьютера вирус вычисляет новый ключ симметричного алгоритма шифрования [[Advanced Encryption Standard|AES-128]], который шифрует 800-битным открытым ключом [[RSA]] пары ключей злоумышленников и сохраняет на жёстком диске. |

||

В зависимости от полученных прав |

В зависимости от полученных прав вирус пытается стереть главную загрузочную запись (MBR) и Volume boot record (VBR). |

||

== Связь с терактом == |

== Связь с терактом == |

||

Менее чем за три часа до начала хакерской атаки, [[27 июня]] |

Менее чем за три часа до начала хакерской атаки, [[27 июня]] в 8:15 утра в Соломенском районе произошёл взрыв автомобиля, за рулём которого был командир отряда специального назначения Главного управления разведки — полковник [[Шаповал Максим Михайлович|Максим Шаповал]]. От мощного взрыва он погиб на месте<ref>{{Cite web|lang=ru|url=http://www.pravda.com.ua/rus/news/2017/06/27/7148040/|title=Минобороны подтвердило: от взрыва погиб полковник ГУР|website=Украинская правда|date=2017-06-27|archive-url=https://web.archive.org/web/20170630192430/https://www.pravda.com.ua/rus/news/2017/06/27/7148040/|archive-date=2017-06-30|access-date=2022-01-15|deadlink=yes}}</ref>. |

||

Примерно в 10:30 началась волна загрузок |

Примерно в 10:30 началась волна загрузок обновления программы M.E.Doc, которое несло в себе код вирусной программы. За несколько часов вирус поразил ряд государственных сетей. |

||

Секретарь СНБО Украины [[Турчинов, Александр Валентинович|Александр Турчинов]]<ref>{{Cite web |url=http://expres.ua/news/2017/06/27/249537-zbig-kiberataky-vbyvstva-polkovnyka-shapovala-ne-vypadkovym-turchynov |title=Збіг кібератаки і вбивства полковника Шаповала не є випадковим, — Турчинов |accessdate=2017-06-29 |archiveurl=https://web.archive.org/web/20170627215014/http://expres.ua/news/2017/06/27/249537-zbig-kiberataky-vbyvstva-polkovnyka-shapovala-ne-vypadkovym-turchynov |archivedate=2017-06-27 |deadlink=yes }}</ref> выдвинул теорию, что эти два события связаны между собой и составляли двойную российскую атаку, |

Секретарь СНБО Украины [[Турчинов, Александр Валентинович|Александр Турчинов]]<ref>{{Cite web |url=http://expres.ua/news/2017/06/27/249537-zbig-kiberataky-vbyvstva-polkovnyka-shapovala-ne-vypadkovym-turchynov |title=Збіг кібератаки і вбивства полковника Шаповала не є випадковим, — Турчинов |accessdate=2017-06-29 |archiveurl=https://web.archive.org/web/20170627215014/http://expres.ua/news/2017/06/27/249537-zbig-kiberataky-vbyvstva-polkovnyka-shapovala-ne-vypadkovym-turchynov |archivedate=2017-06-27 |deadlink=yes }}</ref> выдвинул теорию, что эти два события связаны между собой и составляли двойную российскую атаку, посвящённую Дню Конституции Украины. |

||

== Атаки за пределами Украины == |

== Атаки за пределами Украины == |

||

Почти одновременно с Украиной в России перестали работать компьютеры [[Роснефть|Роснефти]]<ref> |

Почти одновременно с Украиной в России перестали работать компьютеры [[Роснефть|Роснефти]]<ref>{{Cite web|lang=ru|url=https://www.ntv.ru/novosti/1827659/?fb|title=Мощная атака: в серверы «Роснефти» проник клон вируса WannaCry|author=|website=НТВ|date=2017-06-27|access-date=2022-01-15|archive-date=2022-01-15|archive-url=https://web.archive.org/web/20220115015156/https://www.ntv.ru/novosti/1827659/?fb|deadlink=no}}</ref>, [[Башнефть|Башнефти]]<ref>{{Cite web|lang=ru|url=https://www.vedomosti.ru/business/articles/2017/06/27/698698-wannacry2-bashnefti|title=Клон вируса WannaCry парализовал компьютеры «Башнефти»|website=Ведомости|date=2017-05-27|access-date=2022-01-15|archive-date=2022-04-01|archive-url=https://web.archive.org/web/20220401004936/https://www.vedomosti.ru/business/articles/2017/06/27/698698-wannacry2-bashnefti|deadlink=no}}</ref>, что привело к остановке добычи нефти на нескольких участках. |

||

Однако, крупные российские предприятия оказались защищёнными против распространения червя, но недостаточно защищёнными от заражения им (при том, что они вряд ли пользуются программой для составления украинской налоговой |

Однако, крупные российские предприятия оказались защищёнными против распространения червя, но недостаточно защищёнными от заражения им (при том, что они вряд ли пользуются программой для составления украинской налоговой отчётности)<ref name="grugq.59afd1ee89d4">{{cite web|url=https://medium.com/@thegrugq/pnyetya-yet-another-ransomware-outbreak-59afd1ee89d4|title=Pnyetya: Yet Another Ransomware Outbreak|author=The Grugq|date=2017-06-27|publisher=Medium.com|access-date=2017-06-29|archive-date=2017-06-28|archive-url=https://web.archive.org/web/20170628131239/https://medium.com/@thegrugq/pnyetya-yet-another-ransomware-outbreak-59afd1ee89d4|deadlink=no}}</ref>. |

||

Вслед за Украиной и Россией атаки начали осуществляться в сети в Испании, Индии<ref> |

Вслед за Украиной и Россией атаки начали осуществляться в сети в Испании, Индии<ref>{{Cite web|lang=ru|url=https://www.rbc.ua/rus/news/hakerskaya-ataka-ukrainu-rasprostranyaetsya-1498573906.html|title=Хакерская атака на Украину распространяется по всему миру, - The Independent|website=РБК-Украина|access-date=2022-01-15|archive-date=2018-10-21|archive-url=https://web.archive.org/web/20181021042802/https://www.rbc.ua/rus/news/hakerskaya-ataka-ukrainu-rasprostranyaetsya-1498573906.html|deadlink=no}}</ref>, Ирландии, Великобритании<ref>{{Cite web|lang=en|url=https://www.independent.ie/business/technology/global-cyber-attack-hits-it-systems-in-ireland-and-the-uk-35871179.html|title=Global cyber attack hits IT systems in Ireland and the UK|website=independent|date=2017-05-27|access-date=2022-01-15|archive-date=2022-01-15|archive-url=https://web.archive.org/web/20220115015156/https://www.independent.ie/business/technology/global-cyber-attack-hits-it-systems-in-ireland-and-the-uk-35871179.html|deadlink=no}}</ref> и других странах и городах ЕС и США<ref>{{Cite web|lang=en|url=http://www.theguardian.com/world/2017/jun/27/petya-ransomware-attack-strikes-companies-across-europe|title='Petya' ransomware attack strikes companies across Europe and US|website=the Guardian|date=2017-06-27|access-date=2022-01-15|archive-date=2022-01-27|archive-url=https://web.archive.org/web/20220127152153/https://www.theguardian.com/world/2017/jun/27/petya-ransomware-attack-strikes-companies-across-europe|deadlink=no}}</ref>. По данным [[McAfee]], в США было зафиксировано больше инфицированных компьютеров, чем на Украине, однако, статистика антивируса [[ESET]] утверждает, что более 80 % зафиксированных заражений произошли именно на Украине. |

||

После этого в Эстонии прекратили свою работу строительные |

После этого в Эстонии прекратили свою работу строительные магазины фирмы [[EhituseABC]]<ref>{{Cite news|title=Вирус Petya добрался до Эстонии: из-за атаки закрыты все магазины Ehituse ABC|url=http://rus.postimees.ee/4160157/virus-petya-dobralsya-do-estonii-iz-za-ataki-zakryty-vse-magaziny-ehituse-abc|work=Rus.Postimees.ee|accessdate=2017-07-05|language=ru|archivedate=2017-07-01|archiveurl=https://web.archive.org/web/20170701040251/http://rus.postimees.ee/4160157/virus-petya-dobralsya-do-estonii-iz-za-ataki-zakryty-vse-magaziny-ehituse-abc}}</ref>. |

||

== Расследование == |

== Расследование == |

||

За сутки от начала атаки в [[Департамент киберполиции Украины]] поступило более 1000 сообщений о вмешательстве в работу компьютерных сетей, что привело к сбоям в их работе. Из них официально с заявлениями в полицию обратились 43 компании. По состоянию на 28 июня начаты 23 уголовных производства по фактам несанкционированного вмешательства в электронно-вычислительные системы как государственных, так и частных учреждений, организаций, предприятий (статья 361 [[Уголовный кодекс Украины|Уголовного кодекса Украины]]). Ещё по 47 фактам решается вопрос о внесении сведений в [[Единый реестр досудебных расследований Украины|Единый реестр досудебных расследований]]<ref name="cp.28-2017">{{cite web|url=https://cyberpolice.gov.ua/news/u-policziyi-vidkryto--kryminalnyx-provadzhennya-za-faktamy-vtruchannya-v-robotu-kompyuternyx-merezh-video-5296/|title=У ПОЛІЦІЇ ВІДКРИТО 23 КРИМІНАЛЬНИХ ПРОВАДЖЕННЯ ЗА ФАКТАМИ ВТРУЧАННЯ В РОБОТУ КОМП'ЮТЕРНИХ МЕРЕЖ|date=2017-06-28|publisher=Департамент кіберполіції}}</ref>. |

За сутки от начала атаки в [[Департамент киберполиции Украины]] поступило более 1000 сообщений о вмешательстве в работу компьютерных сетей, что привело к сбоям в их работе. Из них официально с заявлениями в полицию обратились 43 компании. По состоянию на 28 июня начаты 23 уголовных производства по фактам несанкционированного вмешательства в электронно-вычислительные системы как государственных, так и частных учреждений, организаций, предприятий (статья 361 [[Уголовный кодекс Украины|Уголовного кодекса Украины]]). Ещё по 47 фактам решается вопрос о внесении сведений в [[Единый реестр досудебных расследований Украины|Единый реестр досудебных расследований]]<ref name="cp.28-2017">{{cite web|url=https://cyberpolice.gov.ua/news/u-policziyi-vidkryto--kryminalnyx-provadzhennya-za-faktamy-vtruchannya-v-robotu-kompyuternyx-merezh-video-5296/|title=У ПОЛІЦІЇ ВІДКРИТО 23 КРИМІНАЛЬНИХ ПРОВАДЖЕННЯ ЗА ФАКТАМИ ВТРУЧАННЯ В РОБОТУ КОМП'ЮТЕРНИХ МЕРЕЖ|date=2017-06-28|publisher=Департамент кіберполіції|access-date=2017-06-29|archive-date=2017-12-22|archive-url=https://web.archive.org/web/20171222052527/https://cyberpolice.gov.ua/news/u-policziyi-vidkryto--kryminalnyx-provadzhennya-za-faktamy-vtruchannya-v-robotu-kompyuternyx-merezh-video-5296/|deadlink=no}}</ref>. |

||

По состоянию на [[29 июня]] [[2017 год]]а в [[Национальная полиция Украины|Национальную полицию Украины]] обратились 1508 юридических и физических лиц с сообщениями о блокировании работы компьютерной техники с помощью вируса-шифровальщика. Из них |

По состоянию на [[29 июня]] [[2017 год]]а в [[Национальная полиция Украины|Национальную полицию Украины]] обратились 1508 юридических и физических лиц с сообщениями о блокировании работы компьютерной техники с помощью вируса-шифровальщика. Из них 178 обратились в полицию с официальными заявлениями. В частности, 152 организации частного сектора и 26 обращений от государственного сектора страны. 115 таких фактов зарегистрированы в журнале Единого учёта совершенных уголовных нарушений и других событий. Решается вопрос об их правовой квалификации. По 63 фактам сведения внесены в ЕРДР по статье 361 УК Украины<ref>{{Cite web|url=https://cyberpolice.gov.ua/news/za-dvi-doby-do-policziyi-nadijshlo--tysyachi-povidomlen-pro-virusne-zarazhennya-kompyuternyx-merezh-7685/|title=За дві доби до поліції надійшло 1,5 тисячі повідомлень про вірусне зараження комп'ютерних мереж|date=2017-06-29|publisher=Департамент кіберполіції|access-date=2017-06-29|archive-date=2017-10-03|archive-url=https://web.archive.org/web/20171003174813/https://cyberpolice.gov.ua/news/za-dvi-doby-do-policziyi-nadijshlo--tysyachi-povidomlen-pro-virusne-zarazhennya-kompyuternyx-merezh-7685/|deadlink=no}}</ref>. |

||

Кроме того, к расследованию были привлечены специалисты Департамента контрразведывательной защиты интересов государства в сфере информационной безопасности [[Служба безопасности Украины|Службы безопасности Украины]]. Было организовано взаимодействие с |

Кроме того, к расследованию были привлечены специалисты Департамента контрразведывательной защиты интересов государства в сфере информационной безопасности [[Служба безопасности Украины|Службы безопасности Украины]]. Было организовано взаимодействие с партнёрскими правоохранительными органами, специальными службами иностранных государств и международными организациями, специализирующимися на кибернетической безопасности. Специалисты СБУ во взаимодействии со специалистами [[Федеральное бюро расследований|ФБР]] США, Национальным агентством по борьбе с преступностью (NCA) Великобритании, [[Европол]]ом, а также ведущими учреждениями по кибербезопасности принимают скоординированные совместные меры по локализации распространения вредоносного программного обеспечения [[Petya]]A, окончательного выяснения методов реализации этой акции кибертерроризма, установление источников атаки, её исполнителей, организаторов и заказчиков<ref>{{Cite web|url=https://www.ssu.gov.ua/ua/news/1/category/2/view/3649#sthash.iNrrqPpn.dpuf|title=СБУ спільно з іноземними партнерами продовжує роботу з локалізації розповсюдження шкідливого програмного забезпечення PetyaA|date=2017-06-29|publisher=Служба безпеки України|access-date=2017-06-29|archive-date=2017-07-04|archive-url=https://web.archive.org/web/20170704093545/https://ssu.gov.ua/ua/news/1/category/2/view/3649#sthash.iNrrqPpn.dpuf|deadlink=yes}}</ref>. |

||

Глава Департамента киберполиции Сергей Демидюк заявил, что представители киберполиции выехали к предприятиям, которые заявили об атаке вируса. Он также отметил, что сотрудничество по ликвидации последствий вирусных атак может идти на международном уровне. Пресс-секретарь [[Служба безопасности Украины|СБУ]] Елена Гитлянская предположила, что атаки организованы с территории России или |

Глава Департамента киберполиции Сергей Демидюк заявил, что представители киберполиции выехали к предприятиям, которые заявили об атаке вируса. Он также отметил, что сотрудничество по ликвидации последствий вирусных атак может идти на международном уровне. Пресс-секретарь [[Служба безопасности Украины|СБУ]] Елена Гитлянская предположила, что атаки организованы с территории России или из Донбасса<ref>{{Cite web|url=https://www.volynnews.com/news/society/khakerski-ataky-mozhut-buty-orhanizovani-z-rosiyi-sbu/|title=Масові хакерські атаки можуть бути організовані з Росії, - СБУ|website=Волинські новини|access-date=2022-01-15|archive-date=2017-06-27|archive-url=https://web.archive.org/web/20170627161919/https://www.volynnews.com/news/society/khakerski-ataky-mozhut-buty-orhanizovani-z-rosiyi-sbu/|deadlink=no}}</ref>. |

||

По информации советника МВД [[Геращенко, Антон Юрьевич|Антона Геращенко]] против государства Украина была произведена массовая хакерская атака с использованием модифицированной под Украину версии вируса [[WannaCry]] — «cryptolocker». По его мнению такая атака готовилась по меньшей мере месяц. Конечной целью атаки является дестабилизация ситуации в экономике Украины |

По информации советника МВД [[Геращенко, Антон Юрьевич|Антона Геращенко]], против государства Украина была произведена массовая хакерская атака с использованием модифицированной под Украину версии вируса [[WannaCry]] — «cryptolocker». По его мнению, такая атака готовилась по меньшей мере месяц. Конечной целью атаки является дестабилизация ситуации в экономике Украины{{Нет АИ|20|12|2017}}. |

||

[[4 июля]] [[2017 год]]а с целью немедленного прекращения распространения червя Petya принято решение о проведении обысков и изъятии программного и аппаратного обеспечения компании, с помощью которого распространялось вредоносное программное обеспечение. Обыски проведены представителями Департамента киберполиции, следователями и при участии Службы безопасности Украины. Изъяты рабочие компьютеры персонала и серверное оборудование, через которое распространялось программное обеспечение |

[[4 июля]] [[2017 год]]а с целью немедленного прекращения распространения червя Petya принято решение о проведении обысков и изъятии программного и аппаратного обеспечения компании, с помощью которого распространялось вредоносное программное обеспечение. Обыски проведены представителями Департамента киберполиции, следователями и при участии Службы безопасности Украины. Изъяты рабочие компьютеры персонала и серверное оборудование, через которое распространялось программное обеспечение<ref name="npu.2175897">{{cite web |url=https://www.npu.gov.ua/uk/publish/article/2175897 |title=Прикриттям наймасштабнішої кібератаки в історії України став вірус Diskcoder.C - кіберполіція |date=2017-07-05 |publisher=Департамент кіберполіції [[Национальная полиция Украины|Національної поліції України]] |lang=uk |access-date=2017-12-20 |archive-date=2017-07-05 |archive-url=https://web.archive.org/web/20170705115155/https://www.npu.gov.ua/uk/publish/article/2175897 |deadlink=no }}</ref>. |

||

=== Атрибуция атаки === |

=== Атрибуция атаки === |

||

Несмотря на то, что вирус производит впечатление обычного образца [[Вирус-вымогатель|вымогательского программного обеспечения]], созданного ради обогащения злоумышленников, ряд исследователей |

Несмотря на то, что вирус производит впечатление обычного образца [[Вирус-вымогатель|вымогательского программного обеспечения]], созданного ради обогащения злоумышленников, ряд исследователей высказал предположение, что, на самом деле, этот миф служит прикрытием масштабной кибератаки со стороны одного государства против другого. Таким образом, основным назначением вируса могло быть не вымогательство, а уничтожение важных данных и нарушение нормальной работы крупных государственных и частных учреждений<ref>{{Cite web|url=https://www.theverge.com/2017/6/28/15888632/petya-goldeneye-ransomware-cyberattack-ukraine-russia|title=The Petya ransomware is starting to look like a cyberattack in disguise|author=Russell Brandom|last=Russell Brandom|date=2017-06-28|publisher=The Verge|access-date=2017-06-29|archive-date=2017-06-29|archive-url=https://web.archive.org/web/20170629025852/https://www.theverge.com/2017/6/28/15888632/petya-goldeneye-ransomware-cyberattack-ukraine-russia|deadlink=no}}</ref><ref name="wired.28-2017">{{cite web|url=https://www.wired.com/story/petya-ransomware-ukraine|title=Ukrainians Say Petya Ransomware Hides State-Sponsored Attacks|author=Andy Greenberg|date=2017-06-28|publisher=The Wired|access-date=2017-06-29|archive-date=2017-06-29|archive-url=https://web.archive.org/web/20170629124237/https://www.wired.com/story/petya-ransomware-ukraine|deadlink=no}}</ref>. |

||

== Результаты == |

== Результаты == |

||

Благодаря тому, что все транзакции [[Биткойн|Bitcoin]] являются полностью публичными, статистику переводов владельцу вируса может увидеть любой. Нью-йоркский [[журналист]] и [[программист]] Кейт Коллинз создал [https://twitter.com/petya_payments аккаунт] в [[Твиттер]]е, который автоматически обновляется после каждой из операций и показывает текущее состояние счета злоумышленника. |

Благодаря тому, что все транзакции [[Биткойн|Bitcoin]] являются полностью публичными, статистику переводов владельцу вируса может увидеть любой. Нью-йоркский [[журналист]] и [[программист]] Кейт Коллинз создал [https://twitter.com/petya_payments аккаунт] в [[Твиттер]]е, который автоматически обновляется после каждой из операций и показывает текущее состояние счета злоумышленника. |

||

По состоянию на 14:00 по Киевскому времени 28 июня злоумышленник получил более |

По состоянию на 14:00 по Киевскому времени 28 июня злоумышленник получил более 10 тыс. $. |

||

[[28 июня]] [[2017 год]]а [[Кабинет министров Украины|Кабинет Министров Украины]] сообщил, что масштабная хакерская атака на корпоративные сети и сети органов власти была остановлена<ref> |

[[28 июня]] [[2017 год]]а [[Кабинет министров Украины|Кабинет Министров Украины]] сообщил, что масштабная хакерская атака на корпоративные сети и сети органов власти была остановлена<ref>{{Cite web|lang=uk|url=https://www.kmu.gov.ua/control/uk/publish/article?art_id=250099504&cat_id=244276429|title=Кібератаку на корпоративні мережі та мережі органів влади зупинено|website=kmu.gov.ua|date=2017-06-28|archive-url=http://web.archive.org/web/20170701202621/https://www.kmu.gov.ua/control/uk/publish/article?art_id=250099504&cat_id=244276429|archive-date=2017-07-01|access-date=2022-01-15|deadlink=yes}}</ref>. |

||

30 июня секретарь СНБО Турчинов заявил о возможности использования технологий [[Tor]] и [[VPN]] злоумышленниками<ref> |

30 июня секретарь СНБО Турчинов заявил о возможности использования технологий [[Tor]] и [[VPN]] злоумышленниками<ref>{{Cite web|lang=uk|url=https://fakty.com.ua/ua/ukraine/20170629-turchynov-virus-petya-proviv-cherez-vpn-ukrayinskyj-provajder/|title=Турчинов: вірус Petya провів через VPN український провайдер|website=ФАКТИ ICTV|date=2017-06-30|access-date=2022-01-15|archive-date=2022-01-15|archive-url=https://web.archive.org/web/20220115015155/https://fakty.com.ua/ua/ukraine/20170629-turchynov-virus-petya-proviv-cherez-vpn-ukrayinskyj-provajder/|deadlink=no}}</ref>. В первых числах июля 2017 года Служба безопасности Украины заявила о причастности спецслужб РФ к атаке с использованием вируса Petya<ref>{{cite web |

||

| title = СБУ встановила причетність спецслужб РФ до атаки вірусу-вимагача Petya. |

| title = СБУ встановила причетність спецслужб РФ до атаки вірусу-вимагача Petya. |

||

| date = 2017-07-01 |

| date = 2017-07-01 |

||

| url = https://www.ssu.gov.ua/ua/news/1/category/21/view/3660#sthash.sWGn9s22.dpuf |

|||

| publisher = СБУ |

| publisher = СБУ |

||

| access-date = 2017-07-14 |

|||

| archive-date = 2017-07-05 |

|||

| archive-url = https://web.archive.org/web/20170705030444/https://www.ssu.gov.ua/ua/news/1/category/21/view/3660#sthash.sWGn9s22.dpuf |

|||

| deadlink = yes |

|||

}}</ref>. |

}}</ref>. |

||

| Строка 81: | Строка 91: | ||

* [[OTP Bank (Украина)|ОТП Банк]] |

* [[OTP Bank (Украина)|ОТП Банк]] |

||

* [[Кредобанк]] |

* [[Кредобанк]] |

||

* [[Укргазбанк]]<ref name="Банки"> |

* [[Укргазбанк]]<ref name="Банки">{{Cite web |url=https://zn.ua/UKRAINE/postradavshiy-ot-kiberataki-banki-i-kompanii-perechen-252717_.html |title=Пострадавшие от кибератаки банки и компании: перечень |access-date=2017-06-29 |archive-date=2022-02-25 |archive-url=https://web.archive.org/web/20220225045315/https://zn.ua/UKRAINE/postradavshiy-ot-kiberataki-banki-i-kompanii-perechen-252717_.html |deadlink=no }}</ref> |

||

* [[Укрсоцбанк]] |

* [[Укрсоцбанк]] |

||

* [[Проминвестбанк]] |

* [[Проминвестбанк]] |

||

| Строка 106: | Строка 116: | ||

* [[Киевский метрополитен]] |

* [[Киевский метрополитен]] |

||

* [[ATR (телеканал)|телеканал ATR]] |

* [[ATR (телеканал)|телеканал ATR]] |

||

* [[ICTV (телеканал)|телеканал ICTV]]<ref> |

* [[ICTV (телеканал)|телеканал ICTV]]<ref>{{Cite web |url=https://fakty.ictv.ua/ru/ukraine/20170627-telekanal-ictv-zaznav-hakerskoyi-ataky/ |title=Телеканал ICTV подвергся хакерской атаке |access-date=2018-01-16 |archive-date=2018-01-17 |archive-url=https://web.archive.org/web/20180117070326/https://fakty.ictv.ua/ru/ukraine/20170627-telekanal-ictv-zaznav-hakerskoyi-ataky/ |deadlink=no }}</ref> |

||

* [[СТБ|телеканал СТБ]] |

* [[СТБ|телеканал СТБ]] |

||

* [[Авангард (агрохолдинг)|Авангард]]<ref name="Бахматюк"> |

* [[Авангард (агрохолдинг)|Авангард]]<ref name="Бахматюк">{{Cite web |url=https://gazeta.ua/ru/articles/economics/_ukrlendfarming-i-avangard-bahmatyuka-podverglis-hakerskoj-atake/780594 |title="Укрлендфарминг" и "Авангард" Бахматюка подверглись хакерской атаке |access-date=2018-01-16 |archive-date=2018-01-17 |archive-url=https://web.archive.org/web/20180117131124/https://gazeta.ua/ru/articles/economics/_ukrlendfarming-i-avangard-bahmatyuka-podverglis-hakerskoj-atake/780594 |deadlink=no }}</ref> |

||

* [[UkrLandFarming]]<ref name="Бахматюк" /> |

* [[UkrLandFarming]]<ref name="Бахматюк" /> |

||

* [[Concert.ua]] |

* [[Concert.ua]] |

||

| Строка 114: | Строка 124: | ||

* [[Vodafone (Украина)|Vodafone Украина]] |

* [[Vodafone (Украина)|Vodafone Украина]] |

||

* [[Киевстар]] |

* [[Киевстар]] |

||

* [[Татнефть-АЗС-Украина]] |

|||

* [[Государственное предприятие «Документ»|ГП «Документ»]] |

* [[Государственное предприятие «Документ»|ГП «Документ»]] |

||

* [[Антонов (компания)|ГП «Антонов»]] |

* [[Антонов (компания)|ГП «Антонов»]] |

||

| Строка 119: | Строка 130: | ||

=== Российские и иностранные компании === |

=== Российские и иностранные компании === |

||

* [[Maersk]]<ref name="Міжнародні"> |

* [[Maersk]]<ref name="Міжнародні">{{Cite web |url=https://zn.ua/WORLD/virus-petya-rasprostranilsya-po-vsey-evrope-the-guardian-252740_.html |title=Вирус Petya распространился по всей Европе — The Guardian |access-date=2017-06-29 |archive-date=2022-02-18 |archive-url=https://web.archive.org/web/20220218204359/https://zn.ua/WORLD/virus-petya-rasprostranilsya-po-vsey-evrope-the-guardian-252740_.html |deadlink=no }}</ref> |

||

* [[Saint-Gobain|Сен-Гобен]] |

* [[Saint-Gobain|Сен-Гобен]] |

||

* [[WPP]] |

* [[WPP]] |

||

* [[Евраз]]<ref>{{Cite news|title=Информационная система Evraz подверглась хакерской атаке|author=Наталья Селиверстова|url=https://ria.ru/incidents/20170627/1497385373.html|work=[[РИА Новости]]|date=2017-06-27|accessdate=2017-07-17}}</ref> |

* [[Евраз]]<ref>{{Cite news|title=Информационная система Evraz подверглась хакерской атаке|author=Наталья Селиверстова|url=https://ria.ru/incidents/20170627/1497385373.html|work=[[РИА Новости]]|date=2017-06-27|accessdate=2017-07-17|archivedate=2017-08-01|archiveurl=https://web.archive.org/web/20170801161800/https://ria.ru/incidents/20170627/1497385373.html}}</ref> |

||

* [[Роснефть]] |

* [[Роснефть]] |

||

* [[Башнефть]] |

* [[Башнефть]] |

||

== См. также == |

|||

* [[Кибератака на государственные сайты Украины (2022)]] |

|||

* [[Хакерская атака на «Киевстар» (декабрь 2023)]] |

|||

== Примечания == |

== Примечания == |

||

{{примечания|2 |

{{примечания|2|refs= |

||

<ref name=BBCUca26717>{{Cite news|url=https://www.bbc.com/news/technology-40706093|title=Ukraine braces for further cyber-attacks|last=Borys|first=Christian|date=2017-07-26|work=BBC News|language=en-GB|archivedate=2017-07-26|archiveurl=https://web.archive.org/web/20170726100438/http://www.bbc.com/news/technology-40706093|access-date=2021-05-11}}</ref> |

|||

}} |

|||

== Ссылки == |

== Ссылки == |

||

| Строка 134: | Строка 152: | ||

* {{Cite web|url=https://habrahabr.ru/company/pt/blog/331858/|title=Как победить вирус Petya|website=Хабрахабр|date=2017-06-28|publisher=Positive Technologies|accessdate=2017-06-29}}{{Ref-ru}} |

* {{Cite web|url=https://habrahabr.ru/company/pt/blog/331858/|title=Как победить вирус Petya|website=Хабрахабр|date=2017-06-28|publisher=Positive Technologies|accessdate=2017-06-29}}{{Ref-ru}} |

||

* {{Cite web|url=https://habrahabr.ru/post/331762/|title=Украина подверглась самой крупной в истории кибератаке вирусом Petya|website=Хабрахабр|date=2017-06-27|accessdate=2017-06-29}}{{Ref-ru}} |

* {{Cite web|url=https://habrahabr.ru/post/331762/|title=Украина подверглась самой крупной в истории кибератаке вирусом Petya|website=Хабрахабр|date=2017-06-27|accessdate=2017-06-29}}{{Ref-ru}} |

||

* {{Cite web|url=https://ssu.gov.ua/ua/news/1/category/2/view/3643#sthash.qYxqgWxU.dpbs|title=Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача (оновлено)|website=СБУ|date=2017-06-29|accessdate=2017-06-29}} |

* {{Cite web|url=https://ssu.gov.ua/ua/news/1/category/2/view/3643#sthash.qYxqgWxU.dpbs|title=Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача (оновлено)|website=СБУ|date=2017-06-29|accessdate=2017-06-29|archive-date=2017-07-03|archive-url=https://web.archive.org/web/20170703102941/https://ssu.gov.ua/ua/news/1/category/2/view/3643#sthash.qYxqgWxU.dpbs|deadlink=yes}} |

||

* [https://datami.ua/kiberbezopasnost-i-kiberprestupnost-v-ukraine/ Самые яркие события в истории кибербезопасности в Украине]. Datami. |

* [https://datami.ua/kiberbezopasnost-i-kiberprestupnost-v-ukraine/ Самые яркие события в истории кибербезопасности в Украине]. Datami. |

||

{{Хакерские атаки 2010-х}} |

{{Хакерские атаки 2010-х}} |

||

[[Категория:2017 |

[[Категория:Июнь 2017 года на Украине]] |

||

[[Категория:Информационная безопасность]] |

[[Категория:Информационная безопасность]] |

||

[[Категория:События 27 июня]] |

[[Категория:События 27 июня]] |

||

[[Категория:Хакерство]] |

|||

[[Категория:Киберпреступность]] |

|||

[[Категория:Июнь 2017 года]] |

|||

[[Категория:Российско-украинская кибервойна]] |

[[Категория:Российско-украинская кибервойна]] |

||

[[Категория:Хакерские атаки 2010-х годов]] |

[[Категория:Хакерские атаки 2010-х годов]] |

||

[[Категория:Преступления на Украине в 2017 году]] |

|||

[[Категория:Статьи с эдитнотисом об осторожности при редактировании]] |

|||

Текущая версия от 07:00, 17 декабря 2024

| Хакерские атаки на Украину | |

|---|---|

Монитор компьютера, заражённого вирусом | |

| Дата | 27 июня 2017 года |

| Место |

сначала позднее |

| Результат | заблокирована деятельность государственных и коммерческих предприятий, сайтов, органов исполнительной власти |

| Подозреваемые |

|

Ха́керские ата́ки на Украи́ну — целенаправленные масштабные[1][2][3] хакерские нападения на сети украинских государственных предприятий, учреждений, банков, медиа и тому подобное, которые состоялись 27 июня 2017 года. В результате этих атак была заблокирована деятельность таких предприятий, как аэропорт «Борисполь», ЧАЭС, Укртелеком, Укрпочта, Ощадбанк, Украинская железная дорога и ряда крупных коммерческих предприятий[4][5].

Атакам также подверглись сайт Кабинета министров Украины[6], телеканал «Интер», медиахолдинг ТРК «Люкс», в состав которого входят «24 канал», «Радио Люкс FM», «Радио Максимум», различные интернет-издания, а также сайты Львовского городского совета, Киевской городской государственной администрации и Службы спецсвязи Украины[7].

Трансляции передач прекратили каналы «Первый автомобильный» и ТРК «Киев».

Характеристика вируса

[править | править код]Заражение вирусом началось через распространение обновления для программы M.E.Doc 27 июня 2017 года. Программа M.E.Doc широко используется для подачи бухгалтерской отчётности на Украине[8], по данным специалистов информационной безопасности, у фирмы на момент заражения было около 400 тысяч клиентов, что составляет порядка 90 % всех организаций страны[9][10]. По всей видимости, сервер обновлений был скомпрометирован и был использован для первичного распространения вредоносной программы[11]. Похожее заражение было проведено 18 мая 2017 года, когда распространяемое приложение M.E.Doc было заражено шифровальщиком-вымогателем XData[12].

Непосредственно шифровальщик был основан на коде ранее известной вредоносной программы 2016 года Petya, получив от него собственное — Petya.A. Попав в систему, шифровальщик использует известную уязвимость в протоколе SMB EternalBlue для закрепления в системе, зашифровывает содержимое жёсткого диска, безвозвратно уничтожает оригинальные файлы и принудительно перезапускает компьютер[13][14]. После перезагрузки пользователю выводится экран с требованием перечислить сумму в биткоинах, эквивалентную на тот момент времени 300 долларам[15][16]. Одновременно с этим вирус предпринимает попытки поиска уязвимых компьютеров в локальной сети и производит дальнейшее заражение через уязвимость EternalBlue.

Однако, несмотря на достаточно высокий уровень реализации самого вируса, его разработчики воспользовались крайне уязвимым и ненадёжным способом общения с жертвами, что создаёт впечатление, что вымогательство не было основным мотивом[17]: всем жертвам предлагается перечислить биткойны стоимостью 300 $ в кошелёк автора вируса и передать указанный на экране длинный код на указанный адрес электронной почты.

Почтовая служба, где был зарегистрирован почтовый ящик злоумышленников, заблокировала его уже через несколько часов после начала атаки (таким образом, сделала невозможным общение между жертвами и злоумышленниками) и сообщила, что активно работает с немецкой федеральной службой информационной безопасности в расследовании этого события[18]. То есть, уплата выкупа не имеет смысла, поскольку гарантировано не даст желаемого результата[19].

Сначала Киберполиция предположила[20], а специалисты по компьютерной безопасности компании Microsoft подтвердили, что атака началась из системы автоматического обновления программы M.E.doc 27 июня 2017 года около 10:30 GMT (13:30 по киевскому времени, киберполиция утверждает, что атака началась в 10:30 по киевскому времени)[21]. Разработчик программы M.E.Doc компания «IT Эксперт» разместила на своём сайте сообщение, которым признавала источник атаки, но вскоре его убрала. Впоследствии было размещено новое сообщение, в котором компания отвергала любую причастность к распространению вируса или о взломе своих информационных систем[22].

Вредное действие

[править | править код]

Вредное действие вируса зависит от прав, который имеет его процесс, и от того, какие процессы работают в операционной системе. Вирус вычисляет несложный хеш названий запущенных процессов, и если будут найдены заранее заданные коды, может либо прекратить свое распространение, либо даже отказаться от вредного действия.

Прежде всего, вирус изменяет главную загрузочную запись (MBR) кодом своего запуска, устанавливает случайный таймер (не менее 10, но не более 60 минут) на перезагрузку компьютера и уничтожает все записи в системных журналах. После загрузки благодаря изменениям в MBR вместо операционной системы загружается вирус, который рисует на экране подделку под интерфейс программы проверки целостности жесткого диска Chkdsk. Одновременно запускается процесс шифрования данных в файлах с заранее заданного перечня типов (их более 60). После завершения шифрования экран меняется на сообщение об успешной атаке с требованием уплатить выкуп.

Для каждого компьютера вирус вычисляет новый ключ симметричного алгоритма шифрования AES-128, который шифрует 800-битным открытым ключом RSA пары ключей злоумышленников и сохраняет на жёстком диске.

В зависимости от полученных прав вирус пытается стереть главную загрузочную запись (MBR) и Volume boot record (VBR).

Связь с терактом

[править | править код]Менее чем за три часа до начала хакерской атаки, 27 июня в 8:15 утра в Соломенском районе произошёл взрыв автомобиля, за рулём которого был командир отряда специального назначения Главного управления разведки — полковник Максим Шаповал. От мощного взрыва он погиб на месте[23].

Примерно в 10:30 началась волна загрузок обновления программы M.E.Doc, которое несло в себе код вирусной программы. За несколько часов вирус поразил ряд государственных сетей.

Секретарь СНБО Украины Александр Турчинов[24] выдвинул теорию, что эти два события связаны между собой и составляли двойную российскую атаку, посвящённую Дню Конституции Украины.

Атаки за пределами Украины

[править | править код]Почти одновременно с Украиной в России перестали работать компьютеры Роснефти[25], Башнефти[26], что привело к остановке добычи нефти на нескольких участках.

Однако, крупные российские предприятия оказались защищёнными против распространения червя, но недостаточно защищёнными от заражения им (при том, что они вряд ли пользуются программой для составления украинской налоговой отчётности)[27].

Вслед за Украиной и Россией атаки начали осуществляться в сети в Испании, Индии[28], Ирландии, Великобритании[29] и других странах и городах ЕС и США[30]. По данным McAfee, в США было зафиксировано больше инфицированных компьютеров, чем на Украине, однако, статистика антивируса ESET утверждает, что более 80 % зафиксированных заражений произошли именно на Украине.

После этого в Эстонии прекратили свою работу строительные магазины фирмы EhituseABC[31].

Расследование

[править | править код]За сутки от начала атаки в Департамент киберполиции Украины поступило более 1000 сообщений о вмешательстве в работу компьютерных сетей, что привело к сбоям в их работе. Из них официально с заявлениями в полицию обратились 43 компании. По состоянию на 28 июня начаты 23 уголовных производства по фактам несанкционированного вмешательства в электронно-вычислительные системы как государственных, так и частных учреждений, организаций, предприятий (статья 361 Уголовного кодекса Украины). Ещё по 47 фактам решается вопрос о внесении сведений в Единый реестр досудебных расследований[32].

По состоянию на 29 июня 2017 года в Национальную полицию Украины обратились 1508 юридических и физических лиц с сообщениями о блокировании работы компьютерной техники с помощью вируса-шифровальщика. Из них 178 обратились в полицию с официальными заявлениями. В частности, 152 организации частного сектора и 26 обращений от государственного сектора страны. 115 таких фактов зарегистрированы в журнале Единого учёта совершенных уголовных нарушений и других событий. Решается вопрос об их правовой квалификации. По 63 фактам сведения внесены в ЕРДР по статье 361 УК Украины[33].

Кроме того, к расследованию были привлечены специалисты Департамента контрразведывательной защиты интересов государства в сфере информационной безопасности Службы безопасности Украины. Было организовано взаимодействие с партнёрскими правоохранительными органами, специальными службами иностранных государств и международными организациями, специализирующимися на кибернетической безопасности. Специалисты СБУ во взаимодействии со специалистами ФБР США, Национальным агентством по борьбе с преступностью (NCA) Великобритании, Европолом, а также ведущими учреждениями по кибербезопасности принимают скоординированные совместные меры по локализации распространения вредоносного программного обеспечения PetyaA, окончательного выяснения методов реализации этой акции кибертерроризма, установление источников атаки, её исполнителей, организаторов и заказчиков[34].

Глава Департамента киберполиции Сергей Демидюк заявил, что представители киберполиции выехали к предприятиям, которые заявили об атаке вируса. Он также отметил, что сотрудничество по ликвидации последствий вирусных атак может идти на международном уровне. Пресс-секретарь СБУ Елена Гитлянская предположила, что атаки организованы с территории России или из Донбасса[35].

По информации советника МВД Антона Геращенко, против государства Украина была произведена массовая хакерская атака с использованием модифицированной под Украину версии вируса WannaCry — «cryptolocker». По его мнению, такая атака готовилась по меньшей мере месяц. Конечной целью атаки является дестабилизация ситуации в экономике Украины[источник не указан 2579 дней].

4 июля 2017 года с целью немедленного прекращения распространения червя Petya принято решение о проведении обысков и изъятии программного и аппаратного обеспечения компании, с помощью которого распространялось вредоносное программное обеспечение. Обыски проведены представителями Департамента киберполиции, следователями и при участии Службы безопасности Украины. Изъяты рабочие компьютеры персонала и серверное оборудование, через которое распространялось программное обеспечение[36].

Атрибуция атаки

[править | править код]Несмотря на то, что вирус производит впечатление обычного образца вымогательского программного обеспечения, созданного ради обогащения злоумышленников, ряд исследователей высказал предположение, что, на самом деле, этот миф служит прикрытием масштабной кибератаки со стороны одного государства против другого. Таким образом, основным назначением вируса могло быть не вымогательство, а уничтожение важных данных и нарушение нормальной работы крупных государственных и частных учреждений[37][38].

Результаты

[править | править код]Благодаря тому, что все транзакции Bitcoin являются полностью публичными, статистику переводов владельцу вируса может увидеть любой. Нью-йоркский журналист и программист Кейт Коллинз создал аккаунт в Твиттере, который автоматически обновляется после каждой из операций и показывает текущее состояние счета злоумышленника.

По состоянию на 14:00 по Киевскому времени 28 июня злоумышленник получил более 10 тыс. $.

28 июня 2017 года Кабинет Министров Украины сообщил, что масштабная хакерская атака на корпоративные сети и сети органов власти была остановлена[39].

30 июня секретарь СНБО Турчинов заявил о возможности использования технологий Tor и VPN злоумышленниками[40]. В первых числах июля 2017 года Служба безопасности Украины заявила о причастности спецслужб РФ к атаке с использованием вируса Petya[41].

Список атакованных предприятий

[править | править код]Банки

[править | править код]Компании

[править | править код]- Укрзализныця

- Международный аэропорт «Борисполь»

- Международный аэропорт «Киев»

- сеть магазинов «Эпицентр»

- сеть магазинов «Новая Линия»

- Укрпочта

- Нова Пошта

- ДТЭК

- Укрэнерго

- Киевэнерго

- сеть автозаправок ТНК

- ПСГ «Ковальская»

- ТРК «Люкс»

- Киевводоканал

- Rozetka

- сеть автозаправок WOG

- Укргаздобыча

- Киевский метрополитен

- телеканал ATR

- телеканал ICTV[43]

- телеканал СТБ

- Авангард[44]

- UkrLandFarming[44]

- Concert.ua

- Lifecell

- Vodafone Украина

- Киевстар

- Татнефть-АЗС-Украина

- ГП «Документ»

- ГП «Антонов»

- ГП «Национальное газетно-журнальное издательство»[45]

Российские и иностранные компании

[править | править код]См. также

[править | править код]Примечания

[править | править код]- ↑ An unprecedented cyber attack just took out major banks, government and airport computers in Ukraine (англ.). The Independent (27 июня 2017). Дата обращения: 15 января 2022. Архивировано 30 августа 2019 года.

- ↑ "Ukrainian banks, electricity firm hit by fresh cyber attack". Reuters. 27 июня 2017. Архивировано 16 июля 2019. Дата обращения: 15 января 2022.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 16 июля 2019 (справка) - ↑ Из-за масштабной вирусной атаки не работают банки, медиа, сервисы. Украинская правда. Дата обращения: 15 января 2022. Архивировано 22 января 2021 года.

- ↑ В Україні десятки компаній та установ атакував комп’ютерний вірус | Громадське телебачення (укр.). hromadske.ua. Дата обращения: 15 января 2022. Архивировано 27 июня 2017 года.

- ↑ Вирус Petya.A. Хакеры атаковали банки, компании, "Укрэнерго" и "Киевэнерго". ТСН.ua (27 июня 2017). Дата обращения: 15 января 2022. Архивировано 15 января 2022 года.

- ↑ Вирус “Петя” парализовал работу Кабмина. Украинская правда. Дата обращения: 15 января 2022. Архивировано 15 января 2022 года.

- ↑ Хакерская атака на Украину: подробности. РБК-Украина. Дата обращения: 15 января 2022. Архивировано 23 января 2022 года.

- ↑ Kramer, Andrew. Ukraine Cyberattack Was Meant to Paralyze, not Profit, Evidence Shows. The New York Times (28 июня 2017). Дата обращения: 29 июня 2017. Архивировано 29 июня 2017 года.

- ↑ Borys, Christian (26 июля 2017). "Ukraine braces for further cyber-attacks". BBC News (англ.). Архивировано 26 июля 2017. Дата обращения: 11 мая 2021.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 26 июля 2017 (справка) - ↑ Satter , Raphael. Ukraine says it foiled 2nd cyberattack after police raid. Associated Press (5 июля 2017). Дата обращения: 5 июля 2017. (недоступная ссылка)

- ↑ Frenkel, Sheera. Global Ransomware Attack: What We Know and Don’t Know. The New York Times (27 июня 2017). Дата обращения: 28 июня 2017. Архивировано 27 июня 2017 года.

- ↑ Красномовец, Павел (24 мая 2017). "Все, что известно про вирус-вымогатель XData: кто под угрозой и что делать". AIN.UA. Архивировано 28 июня 2017. Дата обращения: 29 июня 2017.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 28 июня 2017 (справка) - ↑ Polityuk, Pavel. Global cyber attack likely cover for malware installation in Ukraine: police official. Reuters (29 июня 2017). Дата обращения: 29 июня 2017. Архивировано 29 июня 2017 года.

- ↑ Petroff, Alanna. Experts: Global cyberattack looks more like 'sabotage' than ransomware. CNN (30 июня 2017). Дата обращения: 30 июня 2017. Архивировано 1 июля 2017 года.

- ↑ Вірус "Петя". Як вберегтися від кібер-атаки. Українська правда (27 июня 2017). Дата обращения: 28 июня 2016. Архивировано 1 октября 2020 года.

- ↑ "Скільки заробив автор вірусу Petya.A і які країни найбільше постраждали від його дій?". Tokar.ua (укр.). 28 июня 2017. Дата обращения: 28 июня 2017.

{{cite news}}: Википедия:Обслуживание CS1 (url-status) (ссылка) - ↑ Hern, Alex (28 июня 2017). "Ransomware attack 'not designed to make money', researchers claim". The Guardian (англ.). Архивировано 28 июня 2017. Дата обращения: 28 июня 2017.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 28 июня 2017 (справка) - ↑ Info zur Ransomware PetrWrap/Petya: Betroffenes Postfach bereits seit Mittag gesperrt. Posteo (27 июня 2017). Дата обращения: 29 июня 2017. Архивировано 27 июня 2017 года.

- ↑ CERT-EU-SA2017-014: Petya-Like Malware Campaign. CERT-EU (27 июня 2017). Дата обращения: 29 июня 2017. Архивировано 3 февраля 2019 года.

- ↑ Олег Дмитренко; Олег Дмитренко. Кіберполіція: вірусна атака поширювалась через M.E.doc. Watcher (28 июня 2017). Дата обращения: 29 июня 2017. Архивировано 28 июня 2017 года.

- ↑ New ransomware, old techniques: Petya adds worm capabilities. Microsoft Malware Protection Center blog (27 июня 2017). Дата обращения: 29 июня 2017. Архивировано 28 июня 2017 года.

- ↑ Dave Lee; Dave Lee. 'Vaccine' created for huge cyber-attack. BBC News. Дата обращения: 29 июня 2017. Архивировано 17 августа 2019 года.

- ↑ Минобороны подтвердило: от взрыва погиб полковник ГУР. Украинская правда (27 июня 2017). Дата обращения: 15 января 2022. Архивировано из оригинала 30 июня 2017 года.

- ↑ Збіг кібератаки і вбивства полковника Шаповала не є випадковим, — Турчинов. Дата обращения: 29 июня 2017. Архивировано из оригинала 27 июня 2017 года.

- ↑ Мощная атака: в серверы «Роснефти» проник клон вируса WannaCry. НТВ (27 июня 2017). Дата обращения: 15 января 2022. Архивировано 15 января 2022 года.

- ↑ Клон вируса WannaCry парализовал компьютеры «Башнефти». Ведомости (27 мая 2017). Дата обращения: 15 января 2022. Архивировано 1 апреля 2022 года.

- ↑ The Grugq. Pnyetya: Yet Another Ransomware Outbreak. Medium.com (27 июня 2017). Дата обращения: 29 июня 2017. Архивировано 28 июня 2017 года.

- ↑ Хакерская атака на Украину распространяется по всему миру, - The Independent. РБК-Украина. Дата обращения: 15 января 2022. Архивировано 21 октября 2018 года.

- ↑ Global cyber attack hits IT systems in Ireland and the UK (англ.). independent (27 мая 2017). Дата обращения: 15 января 2022. Архивировано 15 января 2022 года.

- ↑ 'Petya' ransomware attack strikes companies across Europe and US (англ.). the Guardian (27 июня 2017). Дата обращения: 15 января 2022. Архивировано 27 января 2022 года.

- ↑ "Вирус Petya добрался до Эстонии: из-за атаки закрыты все магазины Ehituse ABC". Rus.Postimees.ee. Архивировано 1 июля 2017. Дата обращения: 5 июля 2017.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 1 июля 2017 (справка) - ↑ У ПОЛІЦІЇ ВІДКРИТО 23 КРИМІНАЛЬНИХ ПРОВАДЖЕННЯ ЗА ФАКТАМИ ВТРУЧАННЯ В РОБОТУ КОМП'ЮТЕРНИХ МЕРЕЖ. Департамент кіберполіції (28 июня 2017). Дата обращения: 29 июня 2017. Архивировано 22 декабря 2017 года.

- ↑ За дві доби до поліції надійшло 1,5 тисячі повідомлень про вірусне зараження комп'ютерних мереж. Департамент кіберполіції (29 июня 2017). Дата обращения: 29 июня 2017. Архивировано 3 октября 2017 года.

- ↑ СБУ спільно з іноземними партнерами продовжує роботу з локалізації розповсюдження шкідливого програмного забезпечення PetyaA. Служба безпеки України (29 июня 2017). Дата обращения: 29 июня 2017. Архивировано из оригинала 4 июля 2017 года.

- ↑ Масові хакерські атаки можуть бути організовані з Росії, - СБУ. Волинські новини. Дата обращения: 15 января 2022. Архивировано 27 июня 2017 года.

- ↑ Прикриттям наймасштабнішої кібератаки в історії України став вірус Diskcoder.C - кіберполіція (укр.). Департамент кіберполіції Національної поліції України (5 июля 2017). Дата обращения: 20 декабря 2017. Архивировано 5 июля 2017 года.

- ↑ Russell Brandom; Russell Brandom. The Petya ransomware is starting to look like a cyberattack in disguise. The Verge (28 июня 2017). Дата обращения: 29 июня 2017. Архивировано 29 июня 2017 года.

- ↑ Andy Greenberg. Ukrainians Say Petya Ransomware Hides State-Sponsored Attacks. The Wired (28 июня 2017). Дата обращения: 29 июня 2017. Архивировано 29 июня 2017 года.

- ↑ Кібератаку на корпоративні мережі та мережі органів влади зупинено (укр.). kmu.gov.ua (28 июня 2017). Дата обращения: 15 января 2022. Архивировано из оригинала 1 июля 2017 года.

- ↑ Турчинов: вірус Petya провів через VPN український провайдер (укр.). ФАКТИ ICTV (30 июня 2017). Дата обращения: 15 января 2022. Архивировано 15 января 2022 года.

- ↑ СБУ встановила причетність спецслужб РФ до атаки вірусу-вимагача Petya. СБУ (1 июля 2017). Дата обращения: 14 июля 2017. Архивировано из оригинала 5 июля 2017 года.

- ↑ Пострадавшие от кибератаки банки и компании: перечень. Дата обращения: 29 июня 2017. Архивировано 25 февраля 2022 года.

- ↑ Телеканал ICTV подвергся хакерской атаке. Дата обращения: 16 января 2018. Архивировано 17 января 2018 года.

- ↑ 1 2 "Укрлендфарминг" и "Авангард" Бахматюка подверглись хакерской атаке. Дата обращения: 16 января 2018. Архивировано 17 января 2018 года.

- ↑ Євген Букет. Вітання Петру О. від “Пєті А.” до Дня Конституції (недоступная ссылка)

- ↑ Вирус Petya распространился по всей Европе — The Guardian. Дата обращения: 29 июня 2017. Архивировано 18 февраля 2022 года.

- ↑ Наталья Селиверстова (27 июня 2017). "Информационная система Evraz подверглась хакерской атаке". РИА Новости. Архивировано 1 августа 2017. Дата обращения: 17 июля 2017.

{{cite news}}:|archive-date=/|archive-url=несоответствие временной метки; предлагается 1 августа 2017 (справка)

Ссылки

[править | править код]- Petya Ransomware Попередній Аналіз CVE-2017-0199 + MS17-010. CERT-UA (27 июня 2017). Дата обращения: 28 июня 2017.

- CERT-EU-SA2017-014: Petya-Like Malware Campaign. CERT-EU (27 июня 2017).

- Как победить вирус Petya. Хабрахабр. Positive Technologies (28 июня 2017). Дата обращения: 29 июня 2017. (рус.)

- Украина подверглась самой крупной в истории кибератаке вирусом Petya. Хабрахабр (27 июня 2017). Дата обращения: 29 июня 2017. (рус.)

- Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача (оновлено). СБУ (29 июня 2017). Дата обращения: 29 июня 2017. Архивировано из оригинала 3 июля 2017 года.

- Самые яркие события в истории кибербезопасности в Украине. Datami.