Обход интернет-цензуры

Обход интернет-цензуры — использование различных методов для того, чтобы обойти ограничения интернет-цензуры.

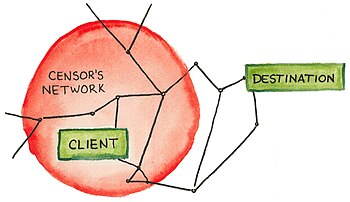

Для обхода цензуры используются разные методы. Все они отличаются различной простотой использования, скоростью, безопасностью и рисками. Некоторые методы, такие как использование альтернативных DNS-серверов, позволяют избежать блокировки, используя либо альтернативный адрес, либо несколько адресов[1][2][3]. Методы, использующие зеркала веб-сайтов или сайты с архивами Интернета, основаны на том, что копии сайта могут быть доступны на различных сайтах[4]. Кроме того, существуют способы, основанные на получении доступа к интернет-соединению, которое не цензурируется. Часто оно находится в другой юрисдикции, на которую не распространяются законы о цензуре. Для этого используются прокси-сервера, виртуальные частные сети или анонимизирующие сети[5].

Между цензорами и разработчиками программ для обхода цензуры произошла гонка вооружений, что привело к созданию более сложных методов блокирования сайтов цензорами и разработке новых методов обхода цензуры[1][6]. Обход цензуры может повлечь проблемы[7][8][9][10]. Так, это проблемы юзабилити[11], трудности с поиском надежной и достоверной информации о том, как обойти цензуру[12], отсутствие желания получить доступ к цензурированному контенту[13].

Обход цензуры может привести к нарушению закона и являться крайне серьёзным преступлением[4].

Методы обхода цензуры

[править | править код]Существует методы, которые позволяют обойти цензуру. Они различаются по таким показателям, как

- сложность настройки

- эффективность при обходе цензуры

- способность остаться незамеченным при обходе

Альтернативные адреса

[править | править код]Цензоры могут блокировать определённые доменные имена, используя перехват DNS или фильтрацию URL. Поэтому сайты иногда могут быть доступны по альтернативным ссылкам, которые не могут быть заблокированы[2].

Некоторые веб-сайты могут предлагать один и тот же контент на нескольких страницах или на нескольких доменных именах[3]. Например, русская Википедия доступна по адресу https://ru.wikipedia.org/ , а мобильная версия — по адресу https://ru.m.wikipedia.org/.

Также иногда возможно получить доступ к сайту напрямую через его IP-адрес . Использование альтернативных DNS-серверов может помочь обойти блокировку на основе DNS[2].

Цензоры могут блокировать определённые IP-адреса. В зависимости от того, как реализована фильтрация, может быть возможно использовать тот же IP-адрес другим способом[14]. Например, следующие URL-адреса ведут на одну и ту же страницу (хотя не все браузеры их распознают): http://208.80.152.2 (десятичный адрес с точками), http://3494942722 (десятичный адрес), http: //0320.0120.0230.02 (восьмеричный с точками), http: // 0xd0509802 (шестнадцатеричный) и http: //0xd0.0x50.0x98.0x2 (шестнадцатеричный с точками).

Зеркала, кэш и копии

[править | править код]Кэшированные страницы. Некоторые поисковые системы хранят копии ранее проиндексированных веб-страниц в кэше. Они часто хранятся поисковиком и не могут быть заблокированы[4]. Например, Google разрешает извлечение кэшированных страниц, для этого вводят «cache: some-url» в качестве поискового запроса[15].

Зеркала и сайты-архивы. Копии веб-сайтов или страниц могут быть доступны на сайтах-зеркалах или на архивных сайтах, например, в архиве Интернета.

Агрегаторы RSS, такие как Feedly, позволяют читать RSS каналы, которые заблокированы из-за цензуры[4].

Прокси-серверы

[править | править код]Веб-прокси. Сайты-прокси настроены так, чтобы пользователи могли загружать веб-страницы через прокси-сервер. Таким образом, страница поступает из прокси-сервера, а не из заблокированного источника[4]. Однако в зависимости от того, как настроен прокси-сервер, цензор может определить, что страница была загружена и что использовался прокси[3].

Например, мобильный браузер Opera Mini использует прокси-сервер, использующий шифрование и сжатие для ускорения загрузки. Это имеет побочный эффект: с помощью такого сервера можно обходить цензуру. В 2009 году это привело к тому, что правительство Китая запретило все версии браузера, кроме специальных китайских[16].

Фронтирование домена. Программное обеспечение может использовать фронтирование домена, при котором происходит скрытие назначения соединения путем передачи начальных запросов через сеть доставки контента или другой популярный сайт[17]. Этот метод использовался мессенджерами, включая Signal и Telegram, но крупные облачные провайдеры, такие как Amazon Web Services и Google Cloud, запретили его использовать[18].

Туннелирование: установив туннель SSH, пользователь может пересылать весь свой трафик по зашифрованному каналу, поэтому как исходящие запросы на заблокированные сайты, так и ответы от этих сайтов скрыты от цензоров, виден лишь нечитаемый трафик SSH[19].

Виртуальная частная сеть. Используя VPN (виртуальную частную сеть), пользователь, который хочет обойти цензуру, может создать соединение с более либеральной страной и просматривать Интернет, как будто он находится в этой стране[2]. Некоторые VPN предлагаются за ежемесячную плату; другие работают за счёт рекламы. По данным GlobalWebIndex, более 400 миллионов человек используют виртуальные частные сети, чтобы обойти цензуру или повысить уровень конфиденциальности[10].

Tor: Tor маршрутизирует зашифрованный трафик через несколько серверов, чтобы усложнить отслеживание. В некоторых случаях его можно использовать, чтобы избежать цензуры[6].

Обфускация трафика

[править | править код]Цензор может заблокировать инструменты, которые предназначены для обхода цензуры. Предпринимаются попытки сделать инструменты обхода менее заметными для цензоров с помощью рандомизирования трафика, попытки имитировать неблокируемое соединение или с помощью туннелирования трафика через службу, включенную в белый список, с использованием фронтирования доменов[6]. Tor и другие инструменты обхода используют несколько методов шифрования трафика, которые пользователи могут использовать в зависимости от их соединения. Их иногда называют «pluggable transports»[20].

Флоппинет

[править | править код]Флоппинет — это передача компьютерных файлов с помощью перемещения носителей информации между компьютерами. Флоппинет не использует сеть, поэтому на него не распространяется цензура[21]. Одним из примеров широко распространенной флоппинет-сети является El Paquete Semanal на Кубе[22].

Использование инструментов обхода

[править | править код]В ответ на попытки цензуры происходит увеличение популярности инструментов обхода[23][24][25]. Однако исследования, сравнивающие уровень их использования в странах, где цензурируется интернет, показывают смешанные результаты[7].

Использование в ответ на постоянную цензуру

[править | править код]Результаты исследований различаются. В 2010 году Гарвардский университет провел исследование, которое показало, что очень немногие пользователи используют инструменты обхода цензуры (вероятно, менее 3 % пользователей) даже в тех странах, в которых есть цензура[7]. Другие исследования сообщили о значительно большей популярности инструментов[8], но были оспорены[9].

В Китае, возможно, использование инструментов обхода больше распространено в университетах[26][27]. Однако эти данные не подтверждены. Опрос, проведенный Freedom House, показал, что пользователи, как правило, могут легко использовать инструменты для обхода цензуры[2]. Исследовательская фирма GlobalWebIndex сообщила, что в Китае более 35 миллионов пользователей Twitter’а и 63 миллиона пользователей Facebook’а, хотя оба сайта заблокированы[8]. Однако эти оценки были оспорены;[28] рекламная платформа Facebook считает, что в Китае 1 миллион пользователей[9]. Что же касается Twitter’а, то, по некоторым оценкам, его используют 10 миллионов человек[29]. Другие исследования указывают на то, что запреты использования инструментов для обхода цензуры привели к падению их использования. Так, в сеть Tor ранее подключались 30 000 китайцев, но, по состоянию на 2014 год, в Tor’е — около 3 000 пользователей из Китая[30].

В Таиланде интернет-цензура существует с 2002 года, фильтрация непоследовательна[31]. Во время опроса 229 тайских интернет-пользователей исследовательская группа из Университета Вашингтона обнаружила, что 63 % опрошенных пользователей пытались использовать инструменты обхода, а 90 % успешно использовали эти инструменты. Пользователи часто принимали решения об использовании инструментов обхода, основанные на ограниченной или ненадежной информации. Они отметили, что при использовании инструментов обхода появляются угрозы: как абстрактные, так и те, что основаны на личном опыте[12].

В ответ на блокировку отдельных сайтов

[править | править код]В ответ на блокировку Twitter’а в Турции в 2014 году распространялась информация о DNS-серверах, поскольку использование другого DNS-сервера, такого как Google Public DNS, позволяло использовать Twitter[32]. На следующий день после блокировки общее количество Twitter-сообщений, написанных в Турции, выросло на 138 % (по данным интернет-измерительной фирмы Brandwatch)[23].

После запрета на использование приложения Telegram в Иране в апреле 2018 года количество поисковых запросов в Интернете, связанных с VPN и обходом цензуры, увеличилось в 48 раз по некоторым ключевым словам. Однако иногда пользователи загружали небезопасные программы. Треть иранских интернет-пользователей использовала инструмент Psiphon сразу после блокировки, а в июне 2018 года его продолжали использовать до 3,5 млн человек[24].

Анонимность, риски и доверие

[править | править код]Обход цензуры и анонимность — это не одно и то же. Системы обхода цензуры предназначены для обхода блокировок, но они не дают анонимности. Системы, связанные с анонимностью, защищают конфиденциальность пользователя. И хотя они могут помогать обходить цензуру, это не является их основной функцией. Прокси-сайты не обеспечивают анонимности и могут просматривать и записывать местоположение компьютеров, отправляющих запросы, а также список посещаемых веб-сайтов[4].

Наиболее надежными для обхода цензуры являются сайты, которые находятся у доверенных третьих лиц, не связаны с цензорами и не собирают личные данные. Наилучшими являются сайты тех людей, с которыми данный человек знаком лично, однако часто выбор можно сделать только по отзывам в Интернете. Закон может предусматривать обязательное раскрытие информации властям в случае подозрений[4].

Обход цензуры, который может привести к нарушению закона

[править | править код]Во многих странах доступ к заблокированной информации является серьезным преступлением, в частности, может наказываться законом доступ к детской порнографии, информации, угрожающей национальной безопасности, доступ к информации, связанной с насилием. Таким образом, люди, желающие обойти цензуру, должны понимать, как именно работает тот или иной способ защиты, а также понимать, что за обход цензуры государство может привлечь к ответственности.

Правозащитники, диссиденты, протестные или реформаторские группы пытаются принять меры для защиты конфиденциальности в Интернете, однако нет никаких гарантий, что обход цензуры не будет являться противозаконным[4].

Программное обеспечение

[править | править код]Существует пять основных типов программного обеспечения для обхода цензуры в Интернете:

CGI-прокси используют скрипт, работающий на веб-сервере, для выполнения функций прокси-сервера. Прокси-клиент CGI отправляет запрошенный URL-адрес на прокси-сервер CGI. Прокси-сервер CGI извлекает информацию о сайте, отправляет свой собственный HTTP-запрос конечному получателю, а затем возвращает результат прокси-клиенту. Для безопасности необходимо доверие к оператору прокси-сервера. Прокси-инструменты CGI не требуют настройки браузера или установки программного обеспечения, но нужно использовать альтернативный интерфейс внутри существующего браузера.

HTTP-прокси отправляют HTTP-запросы через промежуточный прокси-сервер. Клиент, подключающийся через HTTP-прокси, отправляет на него точно такой же HTTP-запрос, как и на целевой сервер без прокси. HTTP-прокси анализирует запрос; отправляет свой собственный HTTP-запрос целевому серверу; и затем возвращает ответ прокси-клиенту. Безопасность возможна, если есть доверие к владельцу прокси. Для HTTP-прокси требуется программное обеспечение или настройка браузера. После настройки прокси можно посещать сайты, не меняя интерфейс браузера.

Application proxies аналогичны HTTP прокси, но поддерживают более широкий спектр онлайн-приложений.[как именно они отличаются?]

Одноранговые сети хранят контент на добровольных серверах. Также используется перенаправление (re-routing), которое повышает надёжность сети. Одноранговой системе можно доверять, поскольку она зависит не от одного сервера, а от нескольких, объём контента на каждом конкретном сервере ограничен.

Системы перенаправления (re-routing) используют сразу несколько прокси-серверов для защиты, поэтому каждый отдельный прокси-сервер не знает полной информации о запросе.

Ниже приведен список программ для обхода цензуры в Интернете:

Этот раздел имеет чрезмерный объём или содержит маловажные подробности неэнциклопедичного характера. |

| Название | Тип |

Разработчик | Цена |

Веб-сайт |

Примечания |

|---|---|---|---|---|---|

| alkasir[33] | HTTP-прокси | Журналист из Йемена | бесплатно | www.alkasir.com | Использует туннелирование. Позволяет получать доступ только к некоторым сайтам. Не допускает порнографические, эротические материалы и прочие сайты «для взрослых». |

| Anonymizer[34] | HTTP-прокси | Anonymizer, Inc. | платно | www.anonymizer.com/ | Туннелирует трафик через Anonymizer. |

| CGIProxy[35] | HTTP-прокси | Джеймс Маршалл | бесплатно | www.jmarshall.com/ | Превращает компьютер в прокси-сервер и позволяет пользователям сервера получать доступ к сайтам. CGIProxy используется в некоторых других прокси-серверах. |

| Flash proxy[36] | HTTP-прокси | Стэнфордский университет | бесплатно | crypto.stanford.edu/flashproxy/ | Использует соединение с Tor Network |

| Freegate[37] | HTTP-прокси | Dynamic Internet Technology, Inc. | бесплатно | www.dit-inc.us | Использует различные открытые прокси для доступа к заблокированным веб-сайтам. Используется сеть DIT’s DynaWeb. |

| Freenet[38] | P2P-сеть | Ян Кларк | бесплатно | freenetproject.org | Децентрализован, использует жесткий диск пользователей для защиты анонимности |

| I2P[39] (ранее Invisible Internet Project) |

выполняет re-routing | I2P Project | бесплатно | geti2p.net | Использует сеть pseudonymous, позволяет сделать интернет частично анонимным |

| Java Anon Proxy[англ.]*[40] (также известен как JAP или JonDonym) | фиксированный

re-routing |

Jondos GmbH | платно или бесплатно | anonymous-proxy-servers.net | Использует сервис AN.ON. Разработан как проект Дрезденского технического университета,Регенсбургского университета, и одного из чиновников, защищающих конфиденциальность. |

| Psiphon[41][42] | CGI-прокси | Psiphon, Inc. | бесплатно | psiphon.ca | Одна из систем обхода цензуры. Open-source. |

| Proxify[43] | HTTP-прокси | UpsideOut, Inc. | платно или бесплатно | proxify.com/ | Система обхода цензуры. Заблокирована в различных странах |

| Snowflake[44] | The Tor Project | бесплатно | snowflake.torproject.org | Использует множество прокси для подключения к сети Tor | |

| StupidCensorship[45] | HTTP-прокси | Peacefire | бесплатно | stupidcensorship.com/ | Эта система обхода цензуры также блокируется.

mousematrix.com — похожий сайт, основанный на том же ПО. |

| Tor[46] | re-routing (рандомизировано) | The Tor Project | бесплатно | www.torproject.org | Предоставляет анонимность, позволяет обходить цензуру. |

| Ultrasurf[47] | HTTP-прокси | Ultrareach Internet Corporation | бесплатно | www.ultrasurf.us/ | Система, позволяющая пользователям, в странах которых есть цензура, обходить её. |

См. также

[править | править код]- Анонимный P2P

- Контент-фильтр

- Программа отслеживания

- Шифропанк

- Криптоанархизм

- Фонд электронных рубежей

- Конфиденциальность в интернете

- Ячеистая топология

- Tor

Примечания

[править | править код]- ↑ 1 2 3 Fifield, David (2017-12-15). Threat modeling and circumvention of Internet censorship. www.bamsoftware.com (PhD thesis) (англ.). EECS Department, University of California, Berkeley. Архивировано 7 января 2018. Дата обращения: 28 июля 2024.

- ↑ 1 2 3 4 5 Cormac Callanan. Leaping Over the Firewall: A Review of Censorship Circumvention Tools (англ.). freedomhouse.org (11 апреля 2011). Дата обращения: 11 декабря 2018. Архивировано 3 мая 2019 года.

- ↑ 1 2 3 More than 20 authors, see Discussion page (2014-08-05). "How to: Circumvent Online Censorship". Surveillance Self-Defense (англ.). Архивировано 23 декабря 2018. Дата обращения: 1 ноября 2018.

{{cite news}}: Википедия:Обслуживание CS1 (числовые имена: authors list) (ссылка) - ↑ 1 2 3 4 5 6 7 8 Всеобщее руководство по обходной интернет-цензуре Архивная копия от 15 сентября 2011 на Wayback Machine [1] Архивная копия от 15 сентября 2011 на Wayback Machine , Citizen Lab, Университет Торонто, сентябрь 2007 г.

- ↑ Новые технологии сражаются и побеждают интернет-цензуру Архивная копия от 27 октября 2011 на Wayback Machine [2] Архивная копия от 27 октября 2011 на Wayback Machine , Глобальный интернет-консорциум свободы, 20 сентября 2007 г.

- ↑ 1 2 3 Lucas; Dixon. Network Traffic Obfuscation and Automated Internet Censorship (англ.) // IEEE Security & Privacy : journal. — 2016. — 14 December (vol. 14, no. 6). — P. 43—53. — ISSN 1540-7993. — doi:10.1109/msp.2016.121. Архивировано 8 января 2019 года.

- ↑ 1 2 3 Rob Faris, John Palfrey, Ethan Zuckerman, Hal Roberts, Jillian York. 2010 Circumvention Tool Usage Report (англ.). Berkman Klein Center. Дата обращения: 15 ноября 2018. Архивировано 15 декабря 2018 года.

- ↑ 1 2 3 China: The Home to Facebook and Twitter? (англ.). GlobalWebIndex Blog (27 сентября 2012). Дата обращения: 13 декабря 2018. Архивировано 15 декабря 2018 года.

- ↑ 1 2 3 Josh Ong. Report: Twitter's Most Active Country Is China (Where It Is Blocked) (англ.). The Next Web (26 сентября 2012). Дата обращения: 11 декабря 2018. Архивировано 15 декабря 2018 года.

- ↑ 1 2 Mari, Marcello (2014-12-05). "How Facebook's Tor service could encourage a more open web". The Guardian. Архивировано 10 июня 2016. Дата обращения: 26 августа 2019.

- ↑ Linda; Lee. A Usability Evaluation of Tor Launcher (неопр.) // Proceedings on Privacy Enhancing Technologies. — 2017. — 1 July (т. 2017, № 3). — С. 90—109. — ISSN 2299-0984. — doi:10.1515/popets-2017-0030.

- ↑ 1 2 Genevieve; Gebhart. Internet Censorship in Thailand: User Practices and Potential Threats (англ.) // 2017 IEEE European Symposium on Security and Privacy (EuroS&P) : journal. — IEEE, 2017. — 26 April. — doi:10.1109/eurosp.2017.50. Архивировано 8 января 2019 года.

- ↑ Freedom of connection, freedom of expression: the changing legal and regulatory ecology shaping the Internet Архивная копия от 28 сентября 2011 на Wayback Machine, Dutton, William H.; Dopatka, Anna; Law, Ginette; Nash, Victoria, Division for Freedom of Expression, Democracy and Peace, United Nations Educational, Scientific and Cultural Organization (UNESCO), Paris, 2011, 103 pp., ISBN 978-92-3-104188-4

- ↑ «Circumventing Network Filters Or Internet Censorship Using Simple Methods, VPNs, And Proxies» Архивировано 14 ноября 2011 года., Not As Cool As It Seems, 16 December 2009, accessed 16 September 2011

- ↑ View web pages cached in Google Search Results - Google Search Help. support.google.com. Дата обращения: 11 декабря 2018. Архивировано 14 декабря 2018 года.

- ↑ Steven Millward. Opera accused of censorship, betrayal by Chinese users. CNet Asia (22 ноября 2009). Архивировано 3 ноября 2013 года.

- ↑ David; Fifield. Blocking-resistant communication through domain fronting (англ.) // Proceedings on Privacy Enhancing Technologies : journal. — 2015. — 1 June (vol. 2015, no. 2). — P. 46—64. — ISSN 2299-0984. — doi:10.1515/popets-2015-0009. Архивировано 23 марта 2019 года.

- ↑ Leonid Bershidsky. Russian Censor Gets Help From Amazon and Google. Bloomberg (3 мая 2018). Дата обращения: 9 ноября 2018. Архивировано 18 ноября 2018 года.

- ↑ Chris Hoffman. How to Use SSH Tunneling to Access Restricted Servers and Browse Securely (англ.). How-To Geek. Дата обращения: 11 декабря 2018. Архивировано 15 декабря 2018 года.

- ↑ K.; Shahbar. Traffic flow analysis of tor pluggable transports (неопр.) // 2015 11th International Conference on Network and Service Management (CNSM). — 2015. — 9 November. — С. 178—181. — doi:10.1109/CNSM.2015.7367356. Архивировано 8 января 2019 года.

- ↑ Sullivan, Bob (13 April 2006) Military Thumb Drives Expose Larger Problem Архивировано 6 декабря 2010 года. MSNBC Retrieved on 25 January 2007.

- ↑ Matt Kwong · CBC News · Posted:Apr 12. When Cubans want internet content, black-market El Paquete delivers | CBC News (англ.). CBC. Дата обращения: 11 декабря 2018. Архивировано 8 января 2019 года.

- ↑ 1 2 John Edwards. From Pac-Man to Bird Droppings, Turkey Protests Twitter Ban (англ.). WSJ (21 марта 2014). Дата обращения: 15 ноября 2018. Архивировано 15 декабря 2018 года.

- ↑ 1 2 Simin; Kargar. Censorship and Collateral Damage: Analyzing the Telegram Ban in Iran (англ.) // SSRN Electronic Journal : journal. — 2018. — ISSN 1556-5068. — doi:10.2139/ssrn.3244046. Архивировано 8 января 2019 года.

- ↑ Walid; Al-Saqaf. Internet Censorship Circumvention Tools: Escaping the Control of the Syrian Regime (англ.) // Media and Communication : journal. — Vol. 4, no. 1. — doi:10.17645/mac.v4i1.357. Архивировано 8 января 2019 года.

- ↑ Sarah Zheng. "VPN crackdown a trial by firewall for China's research world". South China Morning Post (англ.). Архивировано 18 декабря 2018. Дата обращения: 15 ноября 2018.

- ↑ Tania Branigan (2011-02-18). "China's Great Firewall not secure enough, says creator". The Guardian (англ.). Архивировано 16 декабря 2018. Дата обращения: 11 декабря 2018.

- ↑ Marcello Mari (2014-12-05). "How Facebook's Tor service could encourage a more open web". The Guardian (англ.). Архивировано 16 декабря 2018. Дата обращения: 13 декабря 2018.

- ↑ Jon Russell. Twitter estimates that it has 10 million users in China (англ.). TechCrunch. Дата обращения: 11 декабря 2018.

- ↑ Jedidiah R.; Crandall. Analyzing the Great Firewall of China Over Space and Time (англ.) // Proceedings on Privacy Enhancing Technologies : journal. — 2015. — 1 April (vol. 2015, no. 1). — P. 61—76. — doi:10.1515/popets-2015-0005. Архивировано 8 января 2019 года.

- ↑ Ronald Deibert. Access contested: security, identity, and resistance in Asian cyberspace information revolution and global politics. — Cambridge, MA: MIT Press, 2012. — ISBN 9780262298919. Архивировано 26 августа 2019 года.

- ↑ Aaron Souppouris. "Turkish citizens use Google to fight Twitter ban". The Verge. Архивировано 8 января 2019. Дата обращения: 15 ноября 2018.

- ↑ «About alkasir» Архивировано 10 сентября 2011 года., alkasir.com, accessed 16 September 2011

- ↑ www.anonymizer.com/ Архивная копия от 23 сентября 2011 на Wayback Machine, Anonymizer, Inc., accessed 16 September 2011

- ↑ CGIProxy" Архивная копия от 21 сентября 2011 на Wayback Machine, James Marshall, accessed 17 September 2011

- ↑ «Flash proxies» Архивная копия от 10 марта 2013 на Wayback Machine, Applied Crypto Group in the Computer Science Department at Stanford University, accessed 21 March 2013

- ↑ «About D.I.T.» Архивировано 26 сентября 2011 года., Dynamic Internet Technology, accessed 16 September 2011

- ↑ «What is Freenet?» Архивировано 16 сентября 2011 года., The Freenet Project, accessed 16 September 2011

- ↑ «I2P Anonymous Network» Архивная копия от 10 сентября 2013 на Wayback Machine, I2P Project, accessed 16 September 2011

- ↑ «Revocable Anonymity» Архивная копия от 25 сентября 2011 на Wayback Machine, Stefan Köpsell, Rolf Wendolsky, Hannes Federrath, in Proc. Emerging Trends in Information and Communication Security: International Conference, Günter Müller (Ed.), ETRICS 2006, Freiburg, Germany, 6-9 June 2006, LNCS 3995, Springer-Verlag, Heidelberg 2006, pp.206-220

- ↑ «About Psiphon» Архивная копия от 16 марта 2016 на Wayback Machine, Psiphon, Inc., 4 April 2011

- ↑ «Psiphon Content Delivery Software» Архивная копия от 4 марта 2016 на Wayback Machine, Launchpad, accessed 16 September 2011

- ↑ «About Proxify», UpsideOut, Inc., accessed 17 September 2011

- ↑ Fifield, David; Wang, Xiaokang; Breault, Arlo; Bocovich, Cecylia (2024). "Snowflake, a censorship circumvention system using temporary WebRTC proxies". www.bamsoftware.com (англ.). USENIX. Дата обращения: 22 июля 2024.

{{cite journal}}:|first3=пропущен|last3=(справка) - ↑ About StupidCensorship.com, Peacefire, accessed 17 September 2011

- ↑ «Tor: Overview» Архивная копия от 6 июня 2015 на Wayback Machine, The Tor Project, Inc., accessed 16 September 2011

- ↑ «About UltraReach» Архивная копия от 25 сентября 2011 на Wayback Machine, Ultrareach Internet Corp., accessed 16 September 2011

Ссылки

[править | править код]- [uoft.me/casting Casting a Wider Net] [uoft.me/casting] , Рональд Дейберт, 11 октября 2011 года

- Censorship Wikia — сайт против цензуры,

- «Circumvention Tool Evaluation: 2011» , Хэл Робертс, Итан Цукерман и Джон Палфри, 18 августа 2011 г.

- «Circumvention Tool Usage Report: 2010» , Хэл Робертс, Этан Цукерман, Джиллиан Йорк, Роберт Фарис и Джон Палфри, Центр Беркмана по Интернету и обществу, 14 октября 2010 г.

- Цифровая безопасность и конфиденциальность для правозащитников (недоступная ссылка), Дмитрий Витальев, Опубликовано Международным фондом по защите правозащитников Front Line.

- «Цифровые инструменты для сдерживания слежки» , New York Times , 17 июля 2013 г.

- «Подмена DNS-серверов», методы и сценарии, полезные для обхода цензуры с помощью фильтрации DNS

- Как обойти интернет-цензуру [3] Руководство FLOSS , 10 марта 2011 г., 240 с. Переводы были опубликованы на арабском, бирманском, китайском, персидском, русском, испанском и вьетнамском языках.

- Интернет-цензура (вики) Архивная копия от 28 августа 2011 на Wayback Machine — предоставляет информацию о различных методах фильтрации доступа и способах их обхода

- «Прыжок через межсетевой экран: обзор инструментов обхода цензуры» , Кормак Калланан (Ирландия), Хайн Дрис-Цикенхейнер (Нидерланды), Альберто Эскудеро-Паскуаль (Швеция) и Роберт Гуэрра (Канада), Freedom House, апрель 2011 г.

- «Поваренная книга» (cookbook) о свободе СМИ в Интернете", создана представителем ОБСЕ по вопросам свободы СМИ, Вена, 2004

- «Онлайн Survival Kit»

- Проект «Документы об анонимности», проект « Свободное убежище», доступ 16 сентября 2011 г.

- «Десять вещей, которые нужно искать в инструменте обхода цензуры» , Роджер Дингледин, The Tor Project, сентябрь 2010

Некоторые внешние ссылки в этой статье ведут на сайты, занесённые в спам-лист |